NSA ANT каталогы - NSA ANT catalog

The NSA ANT каталогы 50 беттен тұрады жіктелген қол жетімді құжаттар тізімі технологиясы АҚШ Ұлттық қауіпсіздік агенттігі (NSA) Реттелген қол жеткізу операциялары (TAO) Интернетті қадағалауға көмектесетін Advanced Network Technology (ANT) бөлімі. Көптеген құрылғылар қазірдің өзінде жұмыс істеп тұрған және АҚШ азаматтары мен оның мүшелеріне қол жетімді деп сипатталады Бес көз одақ. Сәйкес Der Spiegel, каталогты 2013 жылдың 30 желтоқсанында көпшілікке жариялады, «тізім тізім пошта арқылы жіберу каталогы сияқты оқылады, оның ішінен басқа NSA қызметкерлері өздерінің мақсатты деректерін іздеу үшін ANT бөлімінен технологияларға тапсырыс бере алады».[1][2][3][4][5][6][7][8][9] Құжат 2008 жылы жасалған.[10]

Қауіпсіздік зерттеушісі Джейкоб Аппелбаум кезінде сөз сөйледі Хаостық коммуникациялар конгресі жылы Гамбург, Германия, онда ол бір уақытта жарияланған техниканы егжей-тегжейлі айтты Der Spiegel ол бірлесіп жазған мақалада NSA АҚШ-тағы және халықаралық деңгейде өзінің қадағалау күштерін қолдануда.[6][11]

Каталогтағы заттардың бағасы ақысызнан (әдетте бағдарламалық жасақтама үшін) 250 000 АҚШ долларына дейін.[1]

Фон

2013 жылы, Der Spiegel бірлесіп жазған мақаласын жариялады Джейкоб Аппелбаум, Джудит Хорхерт пен Кристиан Стёкер, NSA-ның «құралдар қорабын» әшкерелеген. Құжаттың олардың қайнар көзі ашылмаған. Ақпараттық агенттіктердің бірінен NSA-ның бұрынғы мердігері жариялаған құжаттарды алған кезде Эдвард Сноуден,[12] қауіпсіздік жөніндегі сарапшы Брюс Шнайер ол «TAO каталогы Сноуден құжаттарынан шыққан деп санамаймын. Менің ойымша, ол жерде екінші ақпарат бар».[12][тексеру сәтсіз аяқталды ][13]

Құжатта сипатталған эксплуатация көбінесе АҚШ компаниялары шығаратын құрылғыларға, соның ішінде алма,[14] Cisco, Делл, Арша желілері, Maxtor, Seagate, және Western Digital, дегенмен құжатта серіктестіктер болған деп болжайтын ештеңе жоқ.[1][15] Кейін Der Spiegel NSA бағдарламалық жасақтаманы енгізуге қабілетті екендігі анықталды Айфондар DROPOUTJEEP деп аталатын ANT өнімін қолданып, Apple NSA тыңшылық бағдарламалары туралы алдын-ала білімді жоққа шығарып, өз клиенттерін «артында кім тұрғанына қарамастан» қауіпсіздік шабуылдарынан қорғау үшін шаралар қолданатындығын мәлімдеді.[16] Cisco бұзылудың осалдығын зерттеу үшін өздерінің Cisco өнім қауіпсіздігі оқиғаларына жауап беру тобын (PSIRT) жинады.[17]

Мүмкіндіктер тізімі

NSA ANT құжатында NSA үшін қол жетімді аппараттық және бағдарламалық қамтамасыз ету технологиясына кодтық сөз сілтемелері бар.[18]

- BULLDOZER: NSA персоналына жүйені сымсыз басқаруға мүмкіндік беретін жасырын сымсыз көпір жасайтын технология.[15][19]

- CANDYGRAM: $ 40,000 tripwire а шығаратын құрылғы GSM ұялы телефон мұнарасы.

МАҚТАУ-I

МАҚТАУ-I - Мақта мата: (оң жақтағы суретті қараңыз) Орнатуға болатын өзгертілген USB және Ethernet коннекторларының отбасы Трояндық ат бағдарламалық жасақтама және жұмыс сымсыз көпірлер, мақсатты құрылғыға қашықтан жасырын қол жеткізуді қамтамасыз ету.[20] COTTONMOUTH-I - USB штепселі, ол TRINITY-ді цифрлық ядролар ретінде, ал HOWLERMONKEY-ді РФ қабылдағышы ретінде пайдаланады. 2008 жылы құны 50 дана үшін $ 1 млн-нан сәл жоғары болды.

- COTTONMOUTH-II USB ұяшығына орналастырылған (штепсель орнына) және 50 дана үшін тек 200 мың доллар тұрады, бірақ орналастырылған жүйеге айналу үшін мақсатты машинада одан әрі интеграциялауды қажет етеді.

- COTTONMOUTH-III - жинақталған Ethernet және USB штепселі, құны 50 дана үшін шамамен 1,25 млн.

- CROSSBEAM - бұл «дауыстық деректерді жинауға және сығуға қабілетті GSM байланыс модулі» [21]

- CTX4000: Үздіксіз толқын «желіден тыс» ақпаратты қалпына келтірудің мақсатты жүйесін «» жарықтандыратын «радиолокациялық құрылғы.[22]

- ЦИКЛОН-HX9 - GSM базалық станция маршрутизаторы

- DEITYBOUNCE: а орнататын технология артқы есік бағдарламалық жасақтама қосылады Делл PowerEdge серверлер аналық BIOS және RAID контроллері (-лері) арқылы.[23][24]

- DROPOUTJEEP: «Apple iPhone үшін арнайы SIGINT функционалдығын қамтамасыз ететін модульдік миссиялық қосымшаларды қолданатын бағдарламалық жасақтама. Бұл функционалдылық құрылғыдан файлдарды қашықтан итеру / тарту мүмкіндігін қамтиды. SMS іздеу, контактілер тізімін іздеу, дауыстық пошта, геолокация, ыстық микрофон, Камераны түсіру, ұялы байланыс мұнарасының орналасуы және т.б. командалық, басқарушылық және деректердің эксфильтрациясы SMS хабарламалары немесе GPRS деректер байланысы арқылы орын алуы мүмкін. Имплантантпен барлық байланыс жасырын және шифрланған болады. «[8]

- EBSR бұл «ішкі 802.11 / GPS / телефон мүмкіндігі бар үш жолақты белсенді GSM базалық станциясы» [25]

- ENTOURAGE

- ҚОЛДАНЫЛУЫ: Басқа компьютерлік компьютерлерде NSA қолданылған бағдарламалық жасақтаманы орнатуға мүмкіндік беретін Juniper Networks брандмауэріне енетін бағдарламалық жасақтама.[1][9][26]

АТҚАРУ

АТҚАРУ - FIREWALK: (суретті оң жақтан қараңыз) стандартқа ұқсас құрылғы RJ45 деректерді енгізуге немесе бақылауға және радиотехнология арқылы беруге мүмкіндік беретін розетка.[27] HOWLERMONKEY RF қабылдағыш-қабылдағышын қолдану. Ол мысалы жасай алады VPN мақсатты компьютерге. 2008 жылғы құны: 50 дана үшін $ 537K.

- ФОКСИД: Тыңшылық бағдарламалық жасақтаманы пакеттік деңгейде жұқтыруға қабілетті «кванттық кірістіруді» қолдана отырып орнататын технология. (Нөмірленбеген, себебі FOXACID NSA ANT каталогының бөлігі болуы мүмкін немесе болмауы мүмкін; ақпарат көздері әр түрлі.)

- ГЕНЕЗ

- GINSU: PCI шина құрылғысын компьютерде қолданатын және жүйені қайта жүктеген кезде өзін қайта орната алатын технология.[28]

- GOPHERSET: телефонды қашықтан жіберілген командалар арқылы басқару үшін телефонның SIM картасының API (SIM Toolkit немесе STK) қолданатын GSM бағдарламалық жасақтамасы.[29]

- GOURMETTROUGH: белгілі бір Juniper Networks брандмауэрлері үшін қолданушы конфигурациялайтын табандылық импланты.[22]

- HALLUXWATER: Huawei Eudemon брандмауэрінің артқы есігі.[22]

- HEADWATER: шпиондық бағдарламалық жасақтаманы пакеттік деңгейде жұқтыруға қабілетті «кванттық кірістіруді» қолдана отырып, тыңшылық бағдарламаларын орната алатын тұрақты артқы есік технологиясы. Huawei маршрутизаторлар.[22]

HOWLERMONKEY

HOWLERMONKEY - HOWLERMONKEY: (оң жақтағы суретті қараңыз) A РФ (сандық процессорлармен және имплантациялаудың әртүрлі әдістерімен бірге) жүйелерден деректерді шығарып алуға немесе оларды қашықтан басқаруға мүмкіндік беретін трансивер.

- IRATEMONK: Maxtor шығарған қатты дискілердің микробағдарламасына ене алатын технология, Samsung, Seagate және Western Digital.[30]

- IRONCHEF: өзін компьютерге енгізу-шығару жүйесіне «жұқтыратын» технология BIOS.[15] IRONCHEF құрамында тыңшылық бағдарламалық жасақтамамен байланыстырылған «Straitbizarre» және «Unitedrake» бар REGIN.[31]

- ЮНИОРМИНТ

- JETPLOW: а-да тұрақты артқы есік жасау үшін имплантациялауға болатын бағдарламалық жасақтама Cisco PIX сериялары және ASA брандмауэрлері.[22]

- LOUDAUTO: 30 долларлық аудио негізіндегі РТ ретро-рефлекторлы тыңдау құрылғысы.[22]

ТРИНИТЕТ

ТРИНИТЕТ - MAESTRO-II: а көп чипті модуль шамамен бірнеше басқа өнімнің аппараттық өзегі ретінде қызмет ететін бір тиынның мөлшері. Модуль 66 МГц құрайды ARM7 процессор, 4 Мбайт флэш, 8 Мбайт жедел жады және а FPGA 500000 қақпасы бар. Бірлік құны: $ 3–4 миллион (2008 жылы). Ол негізге алынған алдыңғы буын модульдерін ауыстырады HC12 микроконтроллер.

- MONKEYCALENDAR: ұялы телефонның орналасқан жерін жасырын мәтіндік хабарлама арқылы беретін бағдарлама.

- НЕБУЛА

- NIGHTSTAND: Microsoft Windows жүйесін сымсыз орнататын портативті жүйе сегіз мильге дейінгі қашықтықта пайдаланады.[22]

- NIGHTWATCH: VAGRANT сигналдарының бейне деректерін қалпына келтіру және көрсету үшін қолданылатын портативті компьютер; мақсатты жарықтандыру үшін CTX4000 сияқты радиолокациялық көздермен бірге олардан деректер алу үшін қолданылады.

- ПИКАССО: ұялы телефонның орналасқан жері туралы деректерді жинауға, метадеректерге қоңырау шалуға, жақын маңдағы сөйлесулерді тыңдау үшін телефонның микрофонына кіруге болатын бағдарламалық жасақтама.[29]

- ФОТОАНГЛО: CTX4000 алмастыратын радиолокациялық жүйені дамыту бойынша NSA / GCHQ бірлескен жобасы.[22]

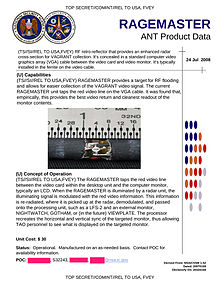

- RAGEMASTER: (жоғарыдағы суретті қараңыз, оң жақта) Мақсатты компьютерден бейне сигналын басатын 30 доллар тұратын жасырын құрылғы. VGA сигналдың шығуы, сондықтан NSA мақсатты жұмыс үстелінің мониторында не бар екенін көре алады. Ол қашықтағы радардан қуат алады және VGA қызыл сигналын модуляциялау арқылы жауап береді (ол да көп жіберіледі) DVI порттар) жиіліктегі сигналға қайта шығады; бұл беру әдісі VAGRANT деген кодпен аталады. RAGEMASTER әдетте орнатылады / жасырылады феррит дроссельі мақсатты кабель. Құжаттардың түпнұсқасы 2008-07-24 жж. Бірнеше қабылдағыш / демодуляция құрылғылары бар, мысалы. ТҮНГІ САҚТАР[6]

- SCHOOLMONTANA: DNT имплантацияларын тұрақты ететін бағдарламалық жасақтама ДЖУНОС негізделген (FreeBSD -variant) J-сериялы маршрутизаторлар / брандмауэрлер.[22]

- SIERRAMONTANA: DNT импланттарын JUNOS-қа негізделген M-сериялы маршрутизаторлар / брандмауэрлерге тұрақты ететін бағдарлама.[22]

- STUCCOMONTANA: DNT имплантанттарын JUNOS-қа негізделген T сериялы маршрутизаторлар / брандмауэрлерге тұрақты ететін бағдарлама.[22]

- SOMBERKNAVE: а орнатуға болатын бағдарламалық жасақтама Windows XP оны NSA штаб-пәтерінен қашықтан басқаруға мүмкіндік беретін жүйе.

- SOUFFLETROUGH: Juniper Networks SSG300 және SSG500 сериялы брандмауэрлеріне қауіп төндіретін BIOS инъекциялық бағдарламасы.[22]

СПАРОП II

СПАРОП II - SPARROW II: (оң жақтағы суретті қараңыз) пайдалануға арналған шағын компьютер WLAN жинақ, оның ішінде ҰША. Аппараттық құрал: IBM Компьютердің қуаты 405GPR процессоры, 64 МБ SDRAM, 16 МБ кіріктірілген инфляция, 4 шағын PCI слоттар, CompactFlash ұяшығы және 802.11 B / G аппараттық құралы. Жүгіру Linux 2.4 және BLINDDATE бағдарламалық жасақтама жиынтығы. Бірлік бағасы (2008 ж.): $ 6K.

- SURLYSPAWN: Интернетке қосылмаған қашықтағы компьютерлерде қолдануға болатын пернетақтаны бақылау технологиясы.

- SWAP: жұмыс істейтін мультипроцессорлық жүйелердің BIOS-ін жаңарта алатын технология FreeBSD, Linux, Solaris, немесе Windows.

- ТЕРІСШІЛІК АУЛАСЫ

- TOTECHASER

- TOTEGHOSTLY: Windows ұялы телефонына имплантациялауға болатын бағдарламалық жасақтама, қашықтықтан толық басқаруға мүмкіндік береді.

- ТРИНИТЕТ: (оң жақтағы суретті қараңыз) 180 МГц жиіліктегі жаңа және қуатты көп чипті модуль ARM9 процессор, 4 МБ флэш, 96 МБ SDRAM және 1 миллион қақпалы FPGA. Бір тиыннан кіші. Сметалық құны (2008 ж.) 100 дана үшін $ 625K.

- WATERWITCH: операторға жақын ұялы телефонның нақты орнын табуға мүмкіндік беретін портативті «әрлеу құралы».

- WISTFULTOLL

Сондай-ақ қараңыз

- Компьютер мен Интернет протоколының мекен-жайын тексеруші (CIPAV) - ФБР трояны

- Дуку - тыңшылық бағдарламалар

- Теңдеу тобы - NSA-мен байланысы бар деген күдікпен жоғары дамыған жасырын компьютерлік тыңшылық тобы

- FinFisher - бірнеше мемлекеттер қолданатын жеке сектор трояндары

- MiniPanzer және MegaPanzer - Швейцария мемлекеті қаржыландыратын трояндар

- R2D2 (троян) - Германия мемлекеті қаржыландырған троян

- TEMPEST - электромагниттік қорғаудың NSA стандарттары

- СОҒЫСШЫ МАҚТАНШЫҚ - жақында (2010) NSA / GCHQ смартфондарға қарсы мүмкіндіктері

- Құқық қорғау қызметі үшін коммуникациялық көмек - КАЛЕЯ

- Темпора

- NSA Playset

Әдебиеттер тізімі

- ^ а б c г. Аппельбаум, Джейкоб және Стёкер, Христиан (29 желтоқсан, 2013). «Spy Gear үшін дүкен: каталог NSA құралдар жәшігін жарнамалайды». Der Spiegel. Алынған 1 қаңтар, 2014.

- ^ Хэтэуэй, Джей (30 желтоқсан, 2013). «NSA-да Apple-дің iPhone-ға артқы есікке кіру мүмкіндігі дерлік бар». Күнделікті нүкте. Алынған 1 қаңтар, 2014.

- ^ Кондлиф, Джейми (31 желтоқсан, 2013). «NSA-да айфондарға артқы есіктен қол жетімділік өте жақсы». Gizmodo. Алынған 1 қаңтар, 2014.

- ^ Эдвардс, Джим (30 желтоқсан, 2013). «ҚҰЖАТТАР: NSA-да« 100% сәттілік »бар, ол шпиондық бағдарламаны iPhone-ға қояды». Business Insider. Алынған 1 қаңтар, 2014.

- ^ «Colis à l'espionnage de l'écran, NASA de Nauta de la NSA интеракциясы». Le Monde. 2013 жылғы 30 желтоқсан. Алынған 1 қаңтар, 2014.

- ^ а б c Саттер, Рафаэль (30 желтоқсан 2013). «Құпиялылық жөніндегі адвокат жиналуда NSA тыңшыларын әшкерелейді». ABC News. Архивтелген түпнұсқа 2013-12-31. Алынған 1 қаңтар, 2014.

- ^ Хардавар, Девиндра (31 желтоқсан, 2013). «IPhone-ны NSA 2008 жылдан бастап толығымен бұзды деп хабарланды (Жаңарту: Apple NSA-мен жұмыс жасайтындығын жоққа шығарады)». Venture Beat. Алынған 1 қаңтар, 2014.

- ^ а б Каин, Ерік (2013 ж. 30 желтоқсан). «NSA-да Apple iPhone-ға жалпы кіру мүмкіндігі бар». Forbes. Алынған 1 қаңтар, 2014.

- ^ а б Цеттер, Ким (30 желтоқсан, 2013). «NSA хакерлері» ұмытылмас «арнайы каталогтың бай каталогымен». Сымды. Алынған 1 қаңтар, 2014.

- ^ Лоулер, Ричард (31 желтоқсан, 2013). «Ашық құжаттарда iPhone телефондарын бұзу және қашықтан басқару жөніндегі 2008 NSA бағдарламасы егжей-тегжейлі көрсетілген». Энгаджет. Алынған 1 қаңтар, 2014.

- ^ Мик, Джейсон (31 желтоқсан, 2013). «Салық және тыңшы: ҰҚК кез-келген американдықты қалай бұзады, деректерді 15 жыл сақтайды». Daily Tech. Архивтелген түпнұсқа 2014 жылғы 24 тамызда. Алынған 1 қаңтар, 2014.

- ^ а б Кирк, Джереми (2013 жылғы 30 желтоқсан). «NSA тыңшылық бағдарламаларды отырғызу үшін компьютерлік жеткізілімдерді тоқтатады». Computerworld. ISSN 0010-4841. Архивтелген түпнұсқа 2014 жылдың 1 қаңтарында. Алынған 9 қыркүйек 2014.

- ^ Стиеннон, Ричард. «Екінші NSA Leaker бар ма?».

- ^ Кэмпбелл, Мики (30 желтоқсан, 2013). «NSA пайдаланушыларды қашықтықтан бақылау үшін iPhone тыңшылық бағдарламасында жұмыс істеді. Apple Insider. Алынған 1 қаңтар, 2014.

- ^ а б c Галлахер, Шон (31 желтоқсан, 2013). «Сіздің USB кабеліңіз, тыңшы: NSA бақылау магия каталогының ішінде». Ars Technica. Алынған 1 қаңтар, 2014.

- ^ Хьюз, Нил (31 желтоқсан 2013). «Apple NSA-ның iPhone тыңшылық қызметі туралы білмегенін айтады, клиенттердің жеке өмірін қорғауға ант береді». Apple Insider. Алынған 1 қаңтар, 2014.

- ^ Брэндон, Рассел (30 желтоқсан, 2013). «NSA-ның элиталық хакерлері сіздің Wi-Fi-ді 8 мильден тартып ала алады». Жоғарғы жақ. Алынған 1 қаңтар, 2014.

- ^ Элмер-ДеВитт, Филипп (31 желтоқсан, 2013). «Apple, Jacob Appelbaum және Ұлттық қауіпсіздік агенттігі». Сәттілік. Алынған 1 қаңтар, 2014.

- ^ GINSU NSA ANT каталогының парағы: Файл: NSA_GINSU.jpg (каталогта өз парағы бар екендігі көпшілікке мәлім емес)

- ^ Гесселдал, Арик (30 желтоқсан 2013). «Сіз NSA тыңшылық үшін қолданатын барлық ақылсыз жабдықтарға сенбейсіз». Барлық заттар цифрлық. Алынған 1 қаңтар, 2014.

- ^ Шнайер, Брюс (2014-02-21). «CROSSBEAM: NSA Exploit of the Day». Алынған 2015-02-01.

- ^ а б c г. e f ж сағ мен j к л «NSA-ның ANT бөлімшесінің эксплуатация каталогы барлық дерлік негізгі бағдарламалық жасақтамаға / жабдыққа / микробағдарламаға арналған». LeakSource. 2013 жылғы 30 желтоқсан. Алынған 2 қаңтар, 2014.

- ^ Дармаван Салихун. «NSA BIOS Backdoor a.k.a. Құдай режимі зиянды бағдарлама 1-бөлім: DEITYBOUNCE» 29 қаңтар, 2014 ж.

- ^ DEITYBOUNCE NSA ANT каталогының парағы: Файл: NSA DEITYBOUNCE.jpg

- ^ Шнайер, Брюс (2014-02-25). «EBSR: NSA Exploit of the Day». Алынған 2015-02-01.

- ^ Уитвэм, Райан (30 желтоқсан, 2013). «NSA зиянды бағдарламаны имплантациялау үшін ноутбук жеткізілімдерін үнемі тоқтатады» деп хабарлайды «. Extreme Tech. Алынған 1 қаңтар, 2014.

- ^ Томсон, Айин (31 желтоқсан, 2013). «NSA компьютерлерді, телефондарды, маршрутизаторларды, қатты дискілерді» жарық жылдамдығымен «қалай бұзады: Spy tech каталогы ағып кетеді». Тізілім. Алынған 1 қаңтар, 2014.

- ^ GINSU NSA ANT каталогының парағы: Файл: NSA_GINSU.jpg

- ^ а б Эстес, Адам Кларк (31 желтоқсан, 2013). «NSA тыңшылық құралдарының каталогының ішіндегі көзқарас». Gizmodo Австралия. Алынған 1 қаңтар, 2014.

- ^ Мейер, Дэвид (29 желтоқсан, 2013). «NSA артқы есік каталогы ашылды: Мақсатқа Juniper, Cisco, Samsung, Huawei кіреді». Гигаом. Алынған 1 қаңтар, 2014.

- ^ Стёкер, христиан; Розенбах, Марсель (25 қараша 2014). «Regin Trojaner Werkzeug von NSA und GCHQ болып табылады». Spiegel Online (неміс тілінде). Алынған 2 ақпан 2015.