Кілттерді орау - Key Wrap

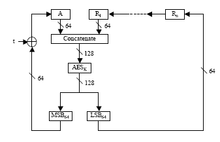

Кілттерді орау конструкциялар - класс симметриялық шифрлау арналған алгоритмдер капсула (шифрлау) криптографиялық кілт материалы.[1] Key Wrap алгоритмдері кілттерді сенімсіз сақтау кезінде сақтау немесе сенімсіз байланыс желілері арқылы беру сияқты қосымшаларға арналған. Конструкциялар әдетте стандартты примитивтерден құрастырылады блоктық шифрлар және криптографиялық хэш функциялары.

Key Wrap формасы ретінде қарастырылуы мүмкін кілттерді инкапсуляциялау алгоритм, дегенмен оны жиі кездесетінімен шатастыруға болмайды асимметриялық (ашық кілт) кілттерді инкапсуляциялау алгоритмдер (мысалы, PSEC-KEM ). Key Wrap алгоритмдерін ұқсас қосымшада пайдалануға болады: сеанс кілтін ұзақ мерзімді шифрлау кілтімен шифрлау арқылы қауіпсіз тасымалдау үшін.

Фон

1990 жылдардың аяғында Ұлттық стандарттар және технологиялар институты (NIST) «Кілттерді орау» мәселесін қойды: қауіпсіз және тиімді шифрға негізделген кілттерді шифрлау алгоритмдерін жасау. Алгоритмдерді NIST ресми түрде бағалап, соңында NIST сертификатталған криптографиялық модульдерде қолдануға рұқсат етіледі. NIST алынған алгоритмнің қауіпсіздік мақсаттарын дәл анықтамады, әрі қарай жетілдіруді алгоритм құрастырушыларына қалдырды. Алгоритмдердің негізінде жобалау талаптары: (1) құпиялылық, (2) тұтастықты қорғау (аутентификация), (3) тиімділік, (4) стандартты (мақұлданған) негізгі примитивтерді пайдалану, мысалы: Кеңейтілген шифрлау стандарты (AES) және қауіпсіз хэш алгоритмі (SHA-1 ) және (5) қосымша жағдайларды қарастыру (мысалы, оператор қателігіне төзімділік, кездейсоқ сандардың сапасыз генераторлары). Мақсаттар (3) және (5) әсіресе маңызды, өйткені көптеген адамдар кеңінен таралған аутентификацияланған шифрлау алгоритмдер (мысалы, AES-CCM) қалған мақсаттарды орындау үшін жеткілікті.

Бірнеше құрылыс ұсынылды. Оларға мыналар жатады:

- AES пернесін орау сипаттамасы (Қараша 2001, RFC 3394 )

- WebCrypto жұмсақ API арқылы жүзеге асырылады.[2]

- Американдық стандарттар комитеті ANSX9.102 төрт алгоритмді анықтайды:

- AESKW (нұсқасы AES пернесін орау сипаттамасы)

- TDKW (салынған AESKW сияқты, Үштік DES AES емес).

- AKW1 (TDES, CBC екі туры)

- AKW2 (TDES, CBC, содан кейін CBC-MAC)

Ұсынылған алгоритмдердің әрқайсысын формасы ретінде қарастыруға болады аутентификацияланған шифрлау құпиялылықты қамтамасыз ететін алгоритм энтропикалық криптографиялық кілттер сияқты хабарламалар. AES кілтін орау сипаттамасы, AESKW, TDKW және AKW1 құпиялылықты сақтауға арналған адаптивті таңдалған шифрлық мәтін шабуылдары, ал AKW2 алгоритмі тек ашық мәтіндік (немесе әлсіз) шабуылдар кезінде қауіпсіз болуға арналған. (AKW2-дің мақсаты бұрынғы алгоритмдерді қолдану мүмкін емес болатын ескі жүйелерде және есептік шектеулі құрылғыларда қолдануға арналған.) AESKW, TDKW және AKW2 ақылды мәтін мәтінінің «тақырыбы» аутентификациясын қамтамасыз етеді. шифрланбаған.

Рогвей және Шримптон қауіпсіздік мақсаттарына қатысты ANSX9.102 алгоритмдерінің дизайнын бағалады. Олардың жалпы тұжырымдарының ішінде олар алгоритмдердің нақты жобаланған мақсаттарының жоқтығын және барлық конструкциялар үшін қауіпсіздік дәлелдерінің жоқтығын атап өтті.

Олардың қағаздарында Рогвей және Шримптон кілтпен оралатын дәлелденген алгоритмді ұсынды (SIV - синтетикалық инициализация векторы режимі), ол ерікті жолды аутентификациялайды және шифрлайды және оралған кілтпен байланыстырылуы мүмкін қосымша мәліметтерді шифрламайды. Бұл жаңа AES режимі ретінде стандартталған RFC 5297.

Сондай-ақ қараңыз

Пайдаланылған әдебиеттер

- ^ «Басты алгоритм». Алынған 26 мамыр 2016.

- ^ «Веб-криптографиялық API». www.w3.org. Алынған 16 қазан 2019.

- П. Рогуэй, Т. Шримптон. Қауіпсіз жағдайдағы қауіпсіздікті емдеу әдісі.

- NIST, AES пернесін орау сипаттамасы (Қараша 2001)

- NIST арнайы жарияланымы 800-38F, Блоктық шифрлардың жұмыс режиміне ұсыныс: кілттерді орау әдістері (Желтоқсан 2012)

- Американдық стандарттар комитеті, негізгі алгоритмдерді қарау туралы сұраныс

- Дэн Харкинс (қазан 2008). «RFC 5297: Advanced Encryption Standard (AES) көмегімен синтетикалық инициализация векторы (SIV) аутентификацияланған шифрлау». IETF.