БМЖ қауіпсіздігі - IMS security

Бұл мақалада бірнеше мәселе бар. Өтінемін көмектесіңіз оны жақсарту немесе осы мәселелерді талқылау талқылау беті. (Бұл шаблон хабарламаларын қалай және қашан жою керектігін біліп алыңыз) (Бұл шаблон хабарламасын қалай және қашан жою керектігін біліп алыңыз)

|

БМЖ (IP Multimedia Subsystem) - бұл мультимедиялық қызметтерді ұсынуға арналған спецификациялар жиынтығы IP хаттама. Бұл кез-келген Интернет байланысы (тұрақты немесе ұялы) арқылы қол жетімді платформада дауыстық, мультимедиялық және деректер сияқты қызметтердің барлық түрлерін қосуға мүмкіндік береді.

IMS шығу тегі

Бастапқыда 4G.IP (телекоммуникация секторына жататын компаниялардың жиынтығы) анықтаған болатын 4G (3-буын серіктестігі жобасы), ол стандарттаудың бөлігі ретінде БМЖ анықтамасын нақты қабылдады 4G желілердегі жүйе UMTS (Әмбебап мобильді телекоммуникация жүйесі), 5 және 6-шығарылымдарда көрсетілген.

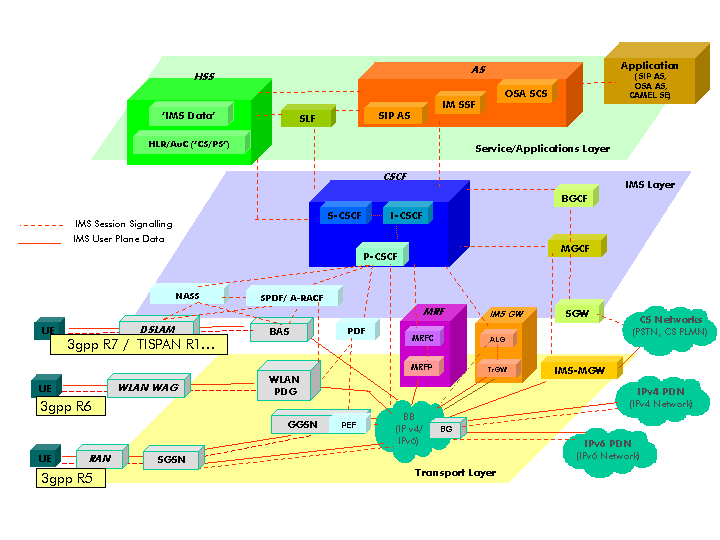

Сәулет

Оны үш қабатқа бөлуге болады:

Қолдану

AS (Application Servers), MRF (Media Resource Function) және HSS (Home Subscriber Server) бар жерлерде.

- AS қолданды SIP Интернет арқылы аудио және бейне қоңыраулар сияқты мультимедиялық сессияларды құру кезінде қолданылатын сигнал беру үшін (сессияны бастау хаттамасы). Телефония операторлары ұсынатын қызметтер AS-да орналастырылады және іске қосылады.

- HSS - ұқсас құрылғылар HLR туралы GSM пайдаланушының тіркелгі деректері сақталатын технология.

Бақылау

ББЖ ядросы болып табылатын әр түрлі ішкі жүйелерден құрылған.

Бұл деңгейдегі басқа маңызды құрылғылар CSCF (Call Session Control Function) болып табылады, оның құрамына үш ішкі жүйелер кіреді: P-CSCF (Proxy CSCF), S-CSCF (Serving CSCF) және I-CSCF (Interrogating CSCF). Бұл ішкі жүйелер негізінен мыналарға жауап береді: сигнал беруді өңдеу және бағыттау; көліктің ішкі жүйесінің ресурстарын басқаруға, пайдаланушыларды тіркеуге және аутентификациялауға; қаралып жатқан сигналдық қосымшалар серверлерінің бағытын өзгерту және есеп жазбаларын қалыптастыру жолымен IMS қызметтерін ұсыну.

MRF (Media Resources Function) бұқаралық ақпарат құралдарына қатысты функцияларды ұсынады, мысалы, бұқаралық ақпарат құралдарын манипуляциялау және тондар мен хабарландыруларды жаңғырту. Әрбір MRF MRFC (Media Resources Function Controller) және MRFP (Media Resources Function Processor) болып бөлінеді. MRFC - бұл MRFP-ді басқару үшін AS және S-CSCF-тен келетін ақпаратты түсіндіретін сигналдық жазықтық түйіні. MRFP - тасушы жазықтықтың түйіні, көзді араластыру немесе медиа ағындарды өңдеу үшін қолданылады.

Көлік

Құрастырған UE (Пайдаланушы жабдықтары), қол жеткізу желісі, NASS (Network Attachment ішкі жүйесі) және RACS (Resurs Admission Control ішкі жүйесі). Желіні тасымалдау екінің бірінің көмегімен жүзеге асырылады IPv6 немесе IPv4 мүмкіндік береді QoS іске асыру, интеграцияланған қауіпсіздік, автоконфигурация…

Қауіпсіздік

БМЖ не жұмыс істейтін құрылғылар туралы аздап біліп, біз қауіпсіздікке қатысты IMS сипаттамаларын енгіземіз.

Стандарттау тұрғысынан 3GPP (IP-негізіндегі қызметтер үшін қол жетімділік қауіпсіздігі) TS 33.203-те көрсетілген және әдетте деп аталатын аутентификация мен қол жетімділікті басқару механизмі ғана бар. АКА (Аутентификация және негізгі келісім). Алайда, мұрагерлік терминалдардың қажеттіліктерін қанағаттандыру және жылдам орналастыруды қамтамасыз ету үшін анықталған аутентификация мен қол жетімділікті басқарудың көптеген басқа тетіктері бар. Ең кең тарағандары:

- Ұялы байланыс үшін ерте IMS 3GPP. Олар сіздің уақытыңыз үшін алдын-ала IMS орналастырулары техникалық сипаттамаларға сәйкес келмейтіндіктен, қауіпсіздік механизмдері қолданылмайды. Мысалдарға мыналар жатады IPv4 негізіндегі іске асыру 2G құрылғылар.

- Дайджест аутентификациясы туралы TISPAN және пакеттік кабель.

- NASS-IMS аутентификациясын тұрақты желілерге арналған TISPAN ажыратылмайды. Бұл аутентификация әдісі, онда IMS желісінде аутентификация қабатын қайта пайдалануға арналған. Оны TISPAN қолданушы терминалында ISIM (IP мультимедиа қызметтерінің сәйкестендіру модульдері) жоқ тұрақты желілер үшін жасады. Бұл механизмнің қауіпсіздігі іс жүзінде қол жеткізу желісімен бірдей.

- Дестестің аутентификациясын пакеттік кабельмен TLS.

Желілерде қолданылатын аутентификация механизмдерінің қолданыстағы әртүрлілігі өзара әрекеттесуге, әр түрлі қауіпсіздік деңгейіндегі желілердің болуына, клиентті тіркеу кезінде ең бейімделген әдісті таңдауға және т.б. байланысты мәселелер туғызады, осыған байланысты 3GPP TR 33.803 ұсынысын жасады ең дұрыс аутентификация әдісін таңдау бойынша нұсқаулық.

AKA (аутентификация және негізгі келісім)

ББЖ-дағы қауіпсіздік ISIM мен ұзақ уақыт бойы пайдаланылатын құпия кілтке негізделген AUC Жергілікті желінің (Аутентификация орталығы).

- ISIM: бұл смарт-картада жұмыс істейтін қосымша UICC БМЖ пайдаланушысының сәйкестендіру параметрлері мен аутентификациясын қамтитын (Universal Integrated Circuit Card).

- AUC: бұл жағдайда HSS-ке қосылыңыз. Аутентификация және шифрлау қызметтерін орындау үшін қажетті ақпараттан тұрады. Аутентификация және шифрлау алгоритмдерін сақтайды және әр қызмет үшін қажетті кілттерді жасайды.

AKA шифрлау кілттерін де (3DES немесе AES -CBC ) және тұтастық кілттері (HMAC -MD5 немесе HMAC-SHA-1 ).

- ISIM ↔ HSS: өзара аутентификация үшін қажет. HSS және ISIM-де құпия кілт және сол кілтпен байланысты жеке идентификация (IMPI) сақталған.

- UA ↔ P-CSCF: UE мен желі арасындағы қауіпсіз байланысты қамтамасыз етеді.

- I / S-CSCF ↔ HSS: I / S-CSCF және HSS арасында ақпарат беру үшін қауіпсіздік ассоциациясын құрады.

- P-CSCF ↔ I / S-CSCF: бұл қауіпсіздік қауымдастығы P-CSCF үй желісінде болмаған кезде ғана қолданылады.

- I-CSCF ↔ S-CSCF: желі ішіндегі SIP түйіндері арасындағы қауіпсіздікті қамтамасыз етеді.

Тіркеу процесі

Пайдаланушы IP мультимедиа қызметіне қол жеткізе алмас бұрын, ол телефон нөмірі сияқты кем дегенде бір IMPU (IP Multimedia Public Identity) тіркеуі керек. Содан кейін IMS желісі IMPI (IP Multimedia Private Identity) қосымшасында аутентификациялауы керек. Тіркеу процесі IMS терминалы оның IMPI және IMPU бағытталған P-CSCF-ке SIP ТІРКЕУ хабарламасын жібере отырып басталады. Бұл хабарлама P-CSCF-ге жетеді және ол хабарламаны I-CSCF-ге жібереді. I-CSCF DIAMETER хабарламасын аутентификациялау сұранысын REGISTER хабарламасын, DIAMETER UAR-ны HSS-ке жіберген пайдаланушыға жібереді, ол басқа DIAMETER UAA хабарламасымен жауап береді және I-CSCF-ге параллель қолданушыға тағайындалған S-CSCF бағытын хабарлайды. Содан кейін I- CSCF тіркеу хабарламасын S-CSCF-ге жібереді, ал ол өз кезегінде IMSI қоса алғанда DIAMETER MAR хабарламасын жібереді, оны HSS аутентификация векторын (AV) есептеу үшін қолданылады және

Пайдалану арқылы UE және P-CSCF арасындағы SIP хабарламаларының құпиялылығына қолдау көрсетіледі.

SIP үшін IMS Access қауіпсіздігі

3GPP сипаттамаларына сәйкес пайдаланушының аутентификациясы UMTS (Universal Mobile Telecommunications System) қол жетімділіктің түпнұсқалық растамасына ұқсас, бірақ SIP үшін Digest AKA-ға негізделуі керек. Пайдаланушы агент пен P-CSCF арасындағы сигналға ұшыраған 3GPP TS 33.203 спецификациясы негізделуі керек. IPsec ESP (Инкапсуляциялық қауіпсіздік жүктемесі) көлік режимінде. Алайда, IPSec-ті бұл режимде пайдалану тұрақты желілерде қолдануға жарамады. Мәселе IPsec қиылысында болды НАТ (Network Address Translation), сондықтан TISPAN (телекоммуникациялар және Интернеттің конвергенциясы қызметтері және кеңейтілген желілерге арналған протоколдар) режимі таңдалды UDP (User Datagram Protocol) IPsec-ті инкапсуляциялау.

GAA (жалпы аутентификация архитектурасы)

Біз көрген барлық қауіпсіздік механизмдері қатынау желілері мен IMS домендерінде қолданылады. Алайда, жоғарыда аталған аутентификация тетіктерін қолданбада немесе қызметте кеңінен танымал ретінде қолдануды кеңейтуге болады GAA.

GAA - бұл аутентификация архитектурасы, бұл IMS қосымшасының деңгейінде / қызметінде қолданыстағы аутентификация механизмдерін кеңейтуге мүмкіндік береді.

GAA екі аутентификация механизмін қолданады. Біреуі AKA аутентификациясында пайдаланылатын кілттерден алынған байланыс жасаушылар арасындағы ортақ құпияны иеленуге негізделген (GBA-Generic Bootstrapping Architecture), ал екіншісі асимметриялық криптография (ашық және жабық кілт) және сандық сертификаттар немесе ПҚИ (SSC - Абоненттік сертификаттарды қолдау).

Жүзеге асырудың екі түрінің ішіндегі ең көп қолданылатыны ортақ құпияларға негізделген. GAA / GBA-ның үлкен артықшылығы - бұл қолданушы агенті мен әр түрлі қосымшалар арасында қауіпсіздік ассоциацияларын құруға мүмкіндік береді. Бұл серіктестіктер, ең алдымен, қосымшадан кейін пайдаланушы агентінің аутентификациясын қамтамасыз ететін кілтті (ортақ құпияны) және қажет болған жағдайда ақпараттың құпиялылығы мен тұтастығын кепілдендіру сияқты басқа қауіпсіздік мүмкіндіктерін (шифрлау және ЭЦҚ ), бас тартпау (сандық қолтаңба) және т.с.с. осы тетіктердің проблемасы осы ортақ құпияны келісу тәсілі болып табылады. Жоғарыда айтқанымдай, құпия AKA-да қолданылатын аутентификация кілттерінен алынады.

Деп аталатын жаңа желі элементі BSF (Жүктеу серверінің функциясы) енгізілді. Бұл BSF HSS интерфейсіне ие. UE АКС-ты HSS көмегімен BSF арқылы басқарады. NAF (Network Application Function) деп аталатын қосымшалар сервері абоненттің профилі туралы ақпаратпен осы сессия кілтін BSF-тен ала алады. Осылайша, NAF серверлік қосымшалары мен UE құпия кілтпен бөліседі, содан кейін қауіпсіздік қосымшасында, атап айтқанда, UE сессиясының басында және NAF-тің аутентификациясы үшін сессия сессиясының басында қолданылуы мүмкін (мүмкін, тұтастық және / немесе құпиялылықты қорғау үшін). UE және BSF арасындағы байланыс, сондай-ақ NAF, BSF және HSS арасындағы байланыс қосымшадан тәуелсіз.

Асимметриялық криптография негізіндегі аутентификация және сертификаттар

Аутентификация үшін ортақ құпияларды пайдаланудың баламасы - асимметриялық криптографияны қолдану. Бұл түпнұсқалығын растағысы келетін ұйымда кілттер жұбы (мемлекеттік және жеке) болуы керек және цифрлық сертификат кілттерінің жұбы болуы керек. Кілт пен сертификатқа ие болғаннан кейін, ЕЕ оларды цифрлық қолтаңба жасау үшін қолдана алады. Аутентификацияның осы түрінің басты кемшілігі - сізде PKI қажет және асимметриялық кілт операциялары есептеу күшін қажет етеді.

Егер тапсырыс беруші асимметриялық шифрлау технологиясын қолданғысы келсе, сізге a сандық сертификаты қажет Калифорния (Сертификаттау орталығы). Куәлік олардың иелерінің жеке куәліктері үшін ашық кілтті байланыстырады. Егер ұялы байланыстың абоненті жұп кілтке ие болғысы келсе (жеке және ашық) болса, онда сертификат алдын ала орнатылған болуы керек немесе абонентте кілт жұбын жасауға немесе алуға және сол сияқты динамикалық түрде бір цифрлық сертификат алуға қаражат болуы керек. . Сандық сертификатты динамикалық түрде алу үшін UE сайтқа сертификат алуға өтінімді PKI-ге жіберуі керек, ал PKI порталы сертификатқа сұранымның түпнұсқалығын растауы керек. Кілт жұбы мен сандық сертификат тұтастық пен қорғаныс үшін де қолданыла алады, бірақ олар GAA аясына кірмейді.

Liberty Alliance and SSO (бір рет кіру)

The Бостандық Альянсы - бұл аутентификацияға, құпиялылыққа және сәйкестендіруді басқаруға арналған қосымшаларды желіде қолданумен байланысты сипаттамаларды жасауға арналған компаниялар тобы. Тұжырымдамалардың бірі - бұл SSO (Бірыңғай кіру), онда әр түрлі қосымшаларға немесе қызметтерге қол жеткізу үшін пайдаланушыға бір рет қана аутентификация қажет.

3GPP GAA / GBA және SSO және Liberty Alliance анықтаған аутентификация механизмдерін біріктіру туралы ұсыныс енгізді SAML v2.0. Осылайша, Liberty Alliance және SAML v2.0 SSO ұсынған тетіктермен қамтамасыз етілетін AKA негізінде мықты аутентификациядан пайда табуға болады. Алайда, GAA / GBA-ның ең үлкен кемшілігі қандай-да бір қолдау картасы бар пайдаланушы агенттеріне арналған. OMA мысалы, ISIM картасы жоқ терминалдар үшін пайдаланушының тіркелгі деректері бар HTTP Digest негізіндегі аутентификация шешімдері.

Шабуылдар

Желіні қарау

Құпиялылықты бұзу. Қорғаныссыз SSL / TLS немесе IPSec болса, шабуылдаушыға SIP сигналын түсіру оңай болады RTP (Нақты уақыттағы көлік хаттамасы) сияқты құралдарды қолданатын трафик Wireshark. Құпиялылыққа қарсы тағы бір шабуыл IMS компоненттері, операциялық жүйелер және желілік топология туралы маңызды және құнды ақпарат жинау үшін сканерлеу құралдарын қолдану арқылы жүзеге асырылуы мүмкін.

Сессияны ұрлау

Сессияның бағытталған тұтастығы. Шабуыл жасаушы зиянды пакеттерді сессияға кірістіре алады, тіпті трафиктің бір бөлігін алмастыра алады. Мысалы, шабуылдаушы сеанстың параметрлерін өзгерту үшін SIP қайта шақыруын жібере алады.

DoS (қызмет көрсетуден бас тарту)

Қол жетімділікке қарсы шабуыл. Қаскүнем қысқа уақыт ішінде көптеген диаграммаларды жібереді, бұл өнімділіктің нашарлауына немесе қызметтердің толық тоқтауына әкеледі. Мысал ретінде TCP SYN тасқыны, UDP тасқыны ...

P- CSCF ашылуы

Тұтастық пен қол жетімділікке қатысты. P-CSCF - бұл UE-ге кіру нүктесі. DHCP (Динамикалық хостты басқару хаттамасы) және DNS (Домендік атау жүйесі) әдетте P-CSCF табу үшін қолданылады. Шабуыл жасаушы домендік атау үшін D-DNS-ті уландыратын немесе P-CSCF табылған кэшпен улану процесін бұзуы мүмкін немесе UE жалған болып табылады. Нәтижесінде UE-ді желіге тіркеу мүмкін емес немесе жалған серверге тіркелген.

Қызметті теріс пайдалану

БМЖ әсер етуі және тұтастығы. Уәкілетті пайдаланушылар қызметтерді күткеннен көбірек қолдана алады немесе оларға рұқсат етілмеген қызметтерге қол жеткізе алады.

Ақылы алаяқтық

Бухгалтерлік есепке шабуыл. Шабуыл жасаушы UE-ді қолдан жасап, CSCF-ке Bye сұранымын жібере алады. CSCF сессия аяқталды деп ойлайды және осы уақытта есепке алуды тоқтатады, UE медиа ағындарды босатпайды. Бұл УЕ есептелмей ағындармен алмасуды жалғастырады дегенді білдіреді. Бұл қауіп медианы ұрлауды шақырады және медиа ағындарды тиімді басқарудың жоқтығын қолданады.

Рұқсат алу

Шабуылдың аутентификациясы. Қаскүнем құпия сөздің аутентификациясын бұзу немесе басқа әдістерге байланысты ала алады. Негізінде, UE-де HTTP Digest-те қолданылған SIM картасы болмайды. Бұл әдіс пайдаланушы аты мен құпия сөзге негізделген, әдетте бұл қауіпсіздік деңгейі жоғары емес. HTTP Digest-те қатал күш немесе қайта шабуыл сияқты бірнеше шабуылдар келтірілген.

Жеңілдетілген

IMS желісіне жасалған бұл шабуылдарды азайту үшін келесі әрекеттерді орындау қажет:

- Абоненттің IMS желісіне аутентификациясы күшті қол жетімділігі.

- Желілік қауіпсіздік: клиенттер мен қолданбалы серверлер арасында алмасу ағыны қамтамасыз етілуі керек.

- Жүйелер мен қосымшалар қауіпсіздендірілуі керек.

Сондай-ақ қараңыз

- 4G

- Софтсвитч

- IP арқылы дауыс беру

- Мобильді VoIP

- Қарапайым

- 3GPP ұзақ мерзімді эволюциясы, UMB (IMS сияқты технологияларды қолданатын 4G желілік күш-жігері)

- Мобильді кең жолақты байланыс

- Тең-теңімен бейне бөлісу

- Бейне бөлісу

- Кескінді бөлісу

- IP қосылымына қол жеткізу желісі

- IP арқылы мәтін

- Мультимедиялық телефония

- Дауыстық қоңыраудың үздіксіздігі

- Сөйлесу үшін итеріңіз

- IMPS

- Rich Communication Suite

- Қызмет көрсету қабілеттілігінің менеджері

Әдебиеттер тізімі

- http://www.etsi.org/deliver/etsi_tr/133900_133999/133919/06.02.00_60/tr_133919v060200p.pdf

- http://www.3gpp.org/

- http://edadmovil.wordpress.com/casos-de-desarrollo/implementacion-ims/funcionamiento-ims/

- https://web.archive.org/web/20131213060910/http://departamento.pucp.edu.pe/ingenieria/images/documentos/seccion_telecomunicaciones/IMS/Capitulo%207%20QoS%20y%20Seguridad.

- https://web.archive.org/web/20131218095643/http://blog.s21sec.com/2008/12/ims-introduccin.html

- http://www.efort.com/media_pdf/IMS_ESP.pdf