Домендік атау жүйесі - Domain Name System - Wikipedia

| Интернет хаттамалар жиынтығы |

|---|

| Қолдану қабаты |

| Тасымалдау қабаты |

| Интернет қабаты |

| Сілтеме қабаты |

The Домендік атау жүйесі (DNS) Бұл иерархиялық және орталықтандырылмаған байланысты компьютерлерге, қызметтерге немесе басқа ресурстарға арналған атау жүйесі ғаламтор немесе жеке желі. Ол әртүрлі ақпаратты байланыстырады домендік атаулар қатысушы субъектілердің әрқайсысына бекітілген. Ең танымал, ол оңай есте сақталған домендік атауларды санға аударады IP мекенжайлары компьютерлік қызметтер мен құрылғылардың негізін анықтау және анықтау үшін қажет желілік хаттамалар. Дүниежүзілік қамтамасыз ете отырып, таратылды анықтамалық қызмет, домендік атау жүйесі 1985 жылдан бастап Интернеттің функционалды құрамдас бөлігі болып табылады.

Домендік атау жүйесі тағайындау арқылы домендік атауларды тағайындау және сол атауларды интернет-ресурстарға салыстыру жауапкершілігін береді беделді атау серверлері әр домен үшін. Желі әкімшілері өкілеттіктерді басқа адамдарға бере алады қосалқы домендер олардың басқа аттар серверлеріне бөлінген атау кеңістігі. Бұл механизм таратылған және қамтамасыз етеді ақаулыққа төзімді сервис және бірыңғай үлкен орталық мәліметтер базасын болдырмауға арналған.

Домендік атау жүйесі сонымен қатар дерекқор оның өзегі болып табылатын қызмет. Бұл DNS хаттамасын, DNS-те қолданылатын мәліметтер құрылымының және деректер байланысының алмасуының егжей-тегжейлі сипаттамасын анықтайды Internet Protocol Suite.

Интернетте екі негізгі қызмет көрсетіледі атаулар кеңістігі, домендік атау иерархиясы[1] және Интернет хаттамасы (IP) мекенжай кеңістігі.[2] Домендік атау жүйесі домендік атау иерархиясын қолдайды және оның мекен-жай кеңістігі арасында аударма қызметін ұсынады. ғаламтор атау серверлері және а байланыс хаттамасы домендік атау жүйесін енгізу.[3] DNS атау сервері - бұл домен үшін DNS жазбаларын сақтайтын сервер; DNS атауының сервері мәліметтер базасына қарсы сұрақтарға жауап береді.

DNS мәліметтер базасында сақталатын жазбалардың ең кең тараған түрлері - Авторитетті бастау (SOA ), IP мекенжайлары (A және ААА ), SMTP пошта алмастырғыштар (MX), атау серверлері (NS), үшін көрсеткіштер кері DNS іздеу (PTR) және домендік лақап аттар (CNAME). Жалпы деректер базасы болуға арналмағанымен, DNS уақыт өте келе автоматты іздеу үшін басқа мәліметтер типіне арналған жазбаларды сақтау үшін кеңейтілді, мысалы. DNSSEC сияқты жазбалар немесе адамның сұраулары үшін жауапты адам (RP) жазбалары. Жалпы мақсаттағы мәліметтер базасы ретінде DNS-те күрес кезінде де қолданылған қажет емес электрондық пошта (спам) сақтау арқылы нақты уақыттағы қара саңылаулар тізімі (RBL). DNS дерекқоры дәстүрлі түрде құрылымдалған мәтіндік файлда сақталады аймақ файлы, бірақ басқа мәліметтер базасы жүйелері кең таралған.

Функция

Домендік атау жүйесін түсіндіру үшін жиі қолданылатын аналогия ретінде қызмет етеді телефон кітапшасы адамға ыңғайлы компьютерді аудару арқылы Интернет үшін хост атаулары IP мекенжайларына. Мысалы, домен атауы www.example.com мекенжайларға аударады 93.184.216.34 (IPv4 ) және 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 (IPv6 ). DNS тез және ашық түрде жаңартылуы мүмкін, бұл сервистің желідегі орналасуын сол хост атауын пайдалануды жалғастыратын соңғы пайдаланушыларға әсер етпей өзгертуге мүмкіндік береді. Пайдаланушылар мұны мағыналы бірыңғай ресурстарды анықтаушыларды қолданғанда пайдаланады (URL мекенжайлары ) және электрондық пошта мекен-жайлары компьютердің қызметтерді қалай орналастыратынын білмей-ақ.

DNS-тің маңызды және барлық жерде қолданылатын функциясы - оның таратылған Интернет қызметтеріндегі орталық рөлі бұлтты қызметтер және мазмұнды жеткізу желілері.[4] Пайдаланушы таратылған Интернет қызметіне URL мекенжайын пайдаланып кірген кезде, URL мекен-жайының домендік атауы пайдаланушыға жақын сервердің IP мекен-жайына аударылады. Мұнда пайдаланылатын DNS-тің негізгі функционалдығы әр түрлі қолданушылар жасай алады бір уақытта үшін әр түрлі аудармалар алады бірдей домендік атау, телефон кітапшасының дәстүрлі DNS көрінісінен алшақтықтың негізгі нүктесі. Жақсы серверлерді пайдаланушыларға тағайындау үшін DNS пайдалану процесі Интернетте жылдам және сенімді жауаптар берудің кілті болып табылады және көптеген ірі Интернет қызметтерінде кеңінен қолданылады.[5]

DNS Интернеттегі әкімшілік жауапкершіліктің құрылымын көрсетеді.[6] Әрбір қосалқы домен а аймақ басқарушыға берілген әкімшілік автономия. A басқаратын аймақтар үшін тізілім, әкімшілік ақпарат көбінесе тізіліммен толықтырылады RDAP және КІМ қызметтер. Бұл деректерді Интернеттегі хост туралы түсіну және жауапкершілікті бақылау үшін пайдалануға болады.[7]

Тарих

Хосттың сандық мекен-жайының орнына қарапайым, есте қаларлық есімді қолдану осыдан басталады ARPANET дәуір. Стэнфорд ғылыми-зерттеу институты (қазір Халықаралық ҒЗИ ) атты мәтіндік файл жүргізді HOSTS.TXT ARPANET-те компьютерлердің сандық адрестеріне хост атауларын бейнелейтін.[8][9] Элизабет Фейнлер бірінші ARPANET каталогын әзірледі және жүргізді.[10][11] Берілген сандар тізімі деп аталатын сандық адреске қызмет көрсетуді басқарды Джон Постел кезінде Оңтүстік Калифорния университеті Келіңіздер Ақпараттық ғылымдар институты (ISI), оның командасы ҒЗИ-мен тығыз жұмыс істеді.[12]

Мекен-жайлар қолмен тағайындалды. Компьютерлер, олардың хост атаулары мен мекен-жайларын қоса, ҒЗИ-ға хабарласу арқылы негізгі файлға қосылды Желілік ақпарат орталығы (NIC), режиссер Элизабет Фейнлер, жұмыс уақытында телефон арқылы.[13] Кейінірек Фейнлер а КІМ ресурстар, байланыстар және ұйымдар туралы ақпаратты алуға арналған NIC-тегі сервердегі анықтамалық.[14] Ол және оның командасы домендер тұжырымдамасын жасады.[14] Фейнлер домендер компьютердің физикалық адресінің орналасқан жеріне негізделуі керек деп ұсынды.[15] Оқу орындарындағы компьютерлердің домені болады оқу, Мысалға.[16] Ол және оның командасы 1972 жылдан 1989 жылға дейін хост атауының тізілімін басқарды.[17]

1980 жылдардың басында бірыңғай орталықтандырылған хост үстелін жүргізу баяу және қолайсыз болды, ал дамып келе жатқан желі техникалық және кадрлық мәселелерді шешу үшін автоматтандырылған атау жүйесін қажет етті. Postel шешімдердің бес бәсекелес ұсынысы арасында ымыраға келу міндетін қойды Пол Мокапетрис. Mockapetris оның орнына 1983 жылы домендік атау жүйесін құрды.[13][18]

The Интернет-инженерлік жұмыс тобы түпнұсқа сипаттамаларын жариялады RFC 882 және RFC 883 1983 жылдың қарашасында.[19][20]

1984 жылы төрт Беркли студенттер Дуглас Терри, Марк Пейнтер, Дэвид Ригл және Сонгниан Чжоу бірінші жазды Unix Беркли Интернет аты доменіне арналған атау серверін енгізу, әдетте деп аталады БАЙЛАНЫС.[21] 1985 жылы Кевин Данлап ДЕК DNS енгізуді айтарлықтай қайта қарады. Майк Карелс, Фил Альквист және Пол Викси содан бері BIND-ді қолдайды.[22] 1990 жылдардың басында BIND болды портталған дейін Windows NT платформа.

1987 жылдың қарашасында, RFC 1034[1] және RFC 1035[3] 1983 DNS сипаттамаларын ауыстырды. Бірнеше қосымша Пікірлерді сұрау негізгі DNS протоколдарына кеңейтімдер ұсынды.[23]

Құрылым

Домендік кеңістік

Домендік атау кеңістігі a ағаштар құрылымы. Ағаштағы әрбір түйіннің немесе жапырақтың а заттаңба және нөл немесе одан да көп ресурстық жазбалар (RR), олар домендік атпен байланысты ақпаратты сақтайды. Домендік атаудың өзі нүктеден бөлініп, оң жақта оның ата-аналық түйінінің атауымен біріктірілген жапсырмадан тұрады.[24]

Ағаш екіге бөлінеді аймақтар басынан басталады түбірлік аймақ. A DNS аймағы тек бір доменнен тұруы мүмкін немесе аймақ менеджерінің әкімшілік таңдауына байланысты көптеген домендер мен суб-домендерден тұруы мүмкін. DNS-ті сәйкес бөлуге болады сынып мұндағы жеке класстарды параллель атаулар кеңістігінің массиві деп санауға болады.[25]

Кез-келген аймақ үшін әкімшілік жауапкершілік қосымша аймақтар құру арқылы бөлінуі мүмкін. Жаңа аймақтағы билік деп айтылады өкілетті тағайындалған атау серверіне. Ата-ана аймағы жаңа аймақ үшін беделді болудан қалады.[25]

Домендік атау синтаксисі, интернационалдандыру

Домендік атауларды қалыптастыру ережелерінің нақты сипаттамалары көрсетілген RFC 1035, 1123, RFC 2181, және RFC 5892. A домен атауы техникалық деп аталатын бір немесе бірнеше бөліктен тұрады жапсырмалар, мысалы, шартты түрде біріктірілген және нүктелермен бөлінген, мысалы, мысалы.com.

Ең оң жақ белгі жапсырманы білдіреді жоғарғы деңгейлі домен; мысалы, www.example.com домен атауы жоғарғы деңгейдегі доменге жатады com.

Домендер иерархиясы оңнан солға қарай төмендейді; сол жақтағы әр затбөлімше немесе қосалқы домен доменнің оң жағында. Мысалы, затбелгі мысал қосалқы доменін көрсетеді com домен және www мысалдың ішкі домені болып табылады. Бұл бөлімшелер ағашында 127 деңгейге дейін болуы мүмкін.[26]

Белгіде нөлден 63 таңбаға дейін болуы мүмкін. Ұзындығы нөлге тең нөлдік белгі түбір аймағына арналған. Толық домендік атау оның мәтіндік көрінісіндегі 253 таңбадан аспауы керек.[1] DNS ішкі екілік көрінісінде максималды ұзындық 255 октет сақтауды қажет етеді, өйткені ол атаудың ұзындығын да сақтайды.[3]

Домендік атау жапсырмаларында сегіздікпен ұсынылатын кез-келген таңбаны пайдалану үшін техникалық шектеулер болмаса да, хост атаулары қолайлы формат пен таңбалар жиынтығын пайдаланады. Белгілерде рұқсат етілген таңбалар ASCII таңбалардан тұратын символдар жиынтығы а арқылы з, A арқылы З, цифрлар 0 арқылы 9, және дефис. Бұл ереже ретінде белгілі LDH ережесі (әріптер, цифрлар, дефис). Домендік атаулар регистрге тәуелді емес түрде түсіндіріледі.[27] Белгілер дефиспен басталмауы немесе аяқталмауы мүмкін.[28] Қосымша ереже жоғарғы деңгейдегі домен атауларының сандық болмауын талап етеді.[28]

DNS-де рұқсат етілген ASCII таңбаларының шектеулі жиынтығы көптеген тілдердің атаулары мен сөздерін өздерінің ана әліпбилерінде немесе сценарийлерінде көрсетуге жол бермеді. Мұны жасау үшін, ICANN бекітілген Қосымшалардағы домендік атауларды интернационалдандыру (IDNA) жүйесі, оның көмегімен веб-шолғыштар сияқты қолданушы қосымшалары картаға түсіріледі Юникод қолдана отырып, жарамды DNS символдар жиынтығына жолдар Пуникод. 2009 жылы ICANN халықаралық домендік атауды орнатуды мақұлдады жоғарғы деңгейлі домендер ел коды (ccTLDы). Сонымен қатар, көптеген тіркеушілер бар домендік атаулардың (TLDс басшылыққа ала отырып, IDNA жүйесін қабылдады RFC 5890, RFC 5891, RFC 5892, RFC 5893.

Серверлерді атаңыз

Домендік атау жүйесі a таратылған мәліметтер базасы қолданатын жүйе клиент-сервер моделі. Бұл мәліметтер қорының түйіндері болып табылады атау серверлері. Әрбір доменде сол домен және оған бағынатын кез-келген домендердің атау серверлері туралы ақпаратты жариялайтын кем дегенде бір беделді DNS-сервер бар. Иерархияның жоғарғы жағына түбір атаулары серверлері, іздеген кезде сұрайтын серверлер (шешу) TLD.

Беделді атау сервері

Ан беделді атау сервері - бұл тек беретін сервер жауаптар деректердің кэшін сақтайтын басқа аттар серверіне сұраныс арқылы алынған жауаптардан айырмашылығы, мысалы, домен әкімшісі немесе динамикалық DNS әдістері арқылы конфигурацияланған деректерден DNS сұрауларына.

Беделді атау сервері a болуы мүмкін бастапқы сервер немесе а екінші реттік сервер. Тарихи тұрғыдан терминдер қожайын / құл және негізгі / екінші реттік кейде бірінің орнына бірі қолданылған[29] бірақ қазіргі практикада соңғы форманы қолдану қажет. Бастапқы сервер - бұл барлық аймақтық жазбалардың түпнұсқа көшірмелерін сақтайтын сервер. Қосымша серверде арнайы қолданылады автоматты түрде жаңарту механизмі DNS хаттамасында бастапқы жазбалардың бірдей көшірмесін сақтау үшін оның бастапқы мәтінімен байланыс орнатылады.

Әрбір DNS аймағына беделді атау серверлерінің жиынтығы берілуі керек. Бұл серверлер жиынтығы ата-сервер (NS) жазбалары бар ата-аналық аймақта сақталады.

Беделді сервер нақты жауаптар беру мәртебесін көрсетеді деп есептеледі беделді, «деп аталатын протокол жалауын орнату арқылыБеделді жауап" (АА) оның жауаптарындағы бит.[3] Бұл жалауша, әдетте, DNS әкімшілігінің сұрау құралдарының шығарылымында, атап айтқанда, көбірек ойнатылады қазу, көрсету үшін жауап беретін атау сервері қарастырылып отырған домендік атау үшін өкілеттігі болып табылады.[3]

Пайдалану

Бұл бөлім үшін қосымша дәйексөздер қажет тексеру. (Қыркүйек 2014) (Бұл шаблон хабарламасын қалай және қашан жою керектігін біліп алыңыз) |

Адресті шешу механизмі

Домендік атауды шешушілер домендік атау үшін жауапты домендік атау серверлерін ең дұрыс (жоғарғы деңгей) домен белгісінен басталатын сұраулар тізбегі бойынша анықтайды.

Домендік атауды шешушінің дұрыс жұмыс істеуі үшін желілік хост бастапқы кэшпен теңшелген (кеңестер) түбір атауларының серверлерінің белгілі мекенжайлары. Кеңестер администратор арқылы дереккөзді сенімді көзден алу арқылы мезгіл-мезгіл жаңарып отырады.

Резоляторда процесті жеделдету үшін кэштелген жазбалар жоқ деп есептесек, шешім процесі түбірлік серверлердің біріне сұраудан басталады. Әдеттегі жұмыста түбірлік серверлер тікелей жауап бермейді, бірақ неғұрлым беделді серверлерге сілтеме жасай отырып жауап береді, мысалы, «www.wikipedia.org» сұрауына сілтеме жасалады ұйым серверлер. Енді шешуші сілтеме жасалған серверлерге сұрау салады және бұл процедураны беделді жауап алғанға дейін қайталайды. Диаграмма хостпен аталатын бұл процесті бейнелейді толық білікті домен атауы «www.wikipedia.org».

Бұл тетік, егер Интернеттегі барлық шешімдер түбірден бастауды қажет етсе, түбірлік серверлерге үлкен трафик жүктемесін тудырады. Тәжірибеде кэштеу DNS серверлерінде түбірлік серверлерді өшіру үшін қолданылады, нәтижесінде түбір атаулары серверлері барлық сұраныстардың салыстырмалы түрде аз ғана бөлігіне қатысады.

Рекурсивті және кэштеу аттары сервері

Теория жүзінде беделді атау серверлері Интернеттің жұмысы үшін жеткілікті. Алайда, тек беделді атау серверлері жұмыс істейтін болса, DNS-сұраныстар рекурсивті сұраулардан басталуы керек түбірлік аймақ Домендік атау жүйесінің және әрбір пайдаланушы жүйесінде рекурсивті жұмыс істеуге қабілетті шешуші бағдарламалық жасақтама енгізілуі керек.

Тиімділікті арттыру, Интернет желісіндегі DNS трафигін азайту және соңғы пайдаланушы қосымшаларындағы өнімділігін арттыру үшін домендік атаулар жүйесі DNS сұранысының нәтижелерін конфигурацияда анықталған уақыт аралығында сақтайтын DNS кэш-серверлерін қолдайды (өмір сүру уақыты Әдетте, мұндай кэштеу DNS-серверлері берілген атауды DNS түбірінен бастап сұралатын доменнің беделді атау серверлеріне дейін шешуге қажетті рекурсивті алгоритмді жүзеге асырады. Аттар серверінде іске асырылатын бұл функция көмегімен қолданушы қосымшалары жобалау мен пайдалануда тиімділікке ие болады.

DNS кэштеу және аттар серверіндегі рекурсивті функциялардың тіркесімі міндетті емес; функциялар серверлерде арнайы мақсаттар үшін дербес жүзеге асырылуы мүмкін.

Интернет-провайдерлер әдетте өз клиенттеріне рекурсивті және кэштік атау серверлерін ұсынады. Сонымен қатар, көптеген үй желілерінің маршрутизаторлары жергілікті желідегі тиімділікті арттыру үшін DNS кэштері мен рекурсорларын қолданады.

DNS ажыратқыштары

DNS клиенттік жағы DNS шешуші деп аталады. Шешім беруші ізделген ресурстардың толық шешілуіне (аудармасына), мысалы домендік атаудың IP мекен-жайына аударылуына әкелетін сұраныстарды бастауға және реттілікке жауап береді. DNS ажыратқыштары әртүрлі сұрау әдістерімен жіктеледі, мысалы рекурсивті, рекурсивті емес, және қайталанатын. Шешім процесінде осы әдістердің жиынтығы қолданылуы мүмкін.[1]

Ішінде рекурсивті емес сұрау, DNS шешуші DNS серверіне сұраныс жасайды, ол сервер үшін авторитетті жазба ұсынады немесе ол басқа серверлерге сұраныс бермей ішінара нәтиже береді. Жағдайда кэштеу DNS шешуші, оның жергілікті рекурсивті емес сұрауы DNS кэші DNS ресурстарының жазбаларын кэштеу арқылы бастапқы DNS серверлерінен алынған алғашқы жауаптан кейін белгілі бір уақытқа нәтиже береді және DNS ағынды серверлеріне жүктемені азайтады.

Ішінде рекурсивті сұрау, DNS шешуші жалғыз DNS серверіне сұрау салады, ал бұл өз кезегінде сұраушының атынан басқа DNS серверлеріне сұрау салуы мүмкін. Мысалы, а-да жұмыс істейтін қарапайым резюме үй маршрутизаторы әдетте пайдаланушы басқаратын DNS серверіне рекурсивті сұраныс жасайды Интернет-провайдер. Рекурсивті сұраныс дегеніміз - DNS сервері сұранысқа басқа аттар серверлеріне қажеттілік бойынша сұрау салу арқылы толық жауап береді. Әдеттегі жұмыста клиент рекурсивті сұранысты кэштеу рекурсивті DNS серверіне жібереді, ол кейіннен жауапты анықтап, клиентке бір жауап қайтару үшін рекурсивті емес сұраулар шығарады. Ажыратқыш немесе шешуші атынан рекурсивті әрекет ететін басқа DNS-сервер рекурсивтік қызметті сұрау тақырыптарындағы биттерді қолдану туралы келіссөздер жүргізеді. DNS серверлерінен рекурсивті сұраныстарды қолдау қажет емес.

The қайталанатын сұрау процедура - бұл DNS шешуші бір немесе бірнеше DNS серверлерінің тізбегіне сұрау салатын процесс. Әр сервер клиентті ағымдағы сервер сұранысты толық шешкенге дейін тізбектегі келесі серверге бағыттайды. Мысалы, www.example.com ықтимал шешімі ғаламдық түбірлік серверге, содан кейін «com» серверіне және соңында «example.com» серверіне сұрау салуы мүмкін.

Дөңгелек тәуелділіктер және желім жазбалары

Делегациялардағы атау серверлері IP мекен-жайы бойынша емес, аты бойынша анықталады. Бұл шешілетін атау сервері сервердің жіберілген IP-мекен-жайын білу үшін басқа DNS сұранысын беруі керек дегенді білдіреді. Егер делегацияда берілген атау делегация ұсынылатын доменнің қосалқы домені болса, онда бар шеңберлік тәуелділік.

Бұл жағдайда, делегацияны ұсынатын атау сервері, сондай-ақ, делегацияда аталған беделді атау сервері үшін бір немесе бірнеше IP-адрес беруі керек. Бұл ақпарат деп аталады желім. Өкілдік атауының сервері бұл желімді жазбалар түрінде ұсынады қосымша бөлім DNS жауабын және делегацияны билік бөлімі жауап. Желім жазбасы - бұл атау сервері мен IP-адрес тіркесімі.

Мысалы, егер беделді атау сервері мысалы ,.org - ns1.example.org, www.example.org шешуге тырысатын компьютер алдымен ns1.example.org шешеді. Ns1 мысалы ..org-де қамтылғандықтан, алдымен дөңгелек тәуелділікті ұсынатын example.org шешуді қажет етеді. Тәуелділікті тоқтату үшін атау сервері жоғарғы деңгейлі домен org құрамына желім, мысалы, мысалы ,.org кіреді. Желім жазбалары - бұл ns1.example.org үшін IP-мекен-жайларды беретін адрес жазбалары. Рұқсат етуші доменнің беделді серверлерінің бірін сұрау үшін осы IP-адрестердің біреуін немесе бірнешеуін пайдаланады, бұл DNS сұранысын аяқтауға мүмкіндік береді.

Кэшті сақтау

Қосымшаларда атауды шешуді енгізудің стандартты тәжірибесі - нәтижелерді жергілікті немесе аралық шешуші хосттарда кэштеу арқылы домендік атау жүйесінің серверлеріне жүктемені азайту. DNS сұранысынан алынған нәтижелер әрқашан өмір сүру уақыты (TTL), аяқталғаннан кейін нәтижелер жойылуы немесе жаңартылуы керек. TTL беделді DNS серверінің әкімшісі орнатады. Жарамдылық мерзімі бірнеше секундтан бірнеше күнге, тіпті аптаға дейін өзгеруі мүмкін.

Осы үлестірілген кэштеу архитектурасының нәтижесінде DNS жазбаларының өзгеруі бүкіл желіде таралмайды, бірақ барлық кэштердің қолданылу мерзімі аяқталады және TTL кейін жаңартылады. RFC 1912 сәйкес TTL мәндерін анықтаудың негізгі ережелерін ұсынады.

Кейбір шешушілер TTL мәндерін жоққа шығаруы мүмкін, өйткені протокол алпыс сегіз жылға дейін кэштеуді қолдайды немесе кэштеуді мүлдем қолдайды. Теріс кэштеу, яғни жазбаның болмауы фактісінің кэштелуі аймақ үшін беделді атау серверлерімен анықталады, оған Биліктің басталуы (SOA) есеп беру кезінде жазба сұралған типтегі деректер жоқ. Мәні минимум теріс жауап үшін TTL орнату үшін SOA жазбасының өрісі және SOA TTL қолданылады.

Кері іздеу

A кері DNS іздеу IP мекен-жайы белгілі болған кезде домендік атауларға арналған DNS сұранысы. Бірнеше домен атаулары IP-мекен-жаймен байланысты болуы мүмкін. DNS домендік атаулар түрінде IP-адрестерді инфрақұрылымның жоғарғы деңгейдегі доменіндегі көрсеткіш (PTR) жазбаларында арнайы форматталған атаулар ретінде сақтайды. арпа. IPv4 үшін домен in-addr.arpa болып табылады. IPv6 үшін кері іздеу домені ip6.arpa болып табылады. IP мекенжайы IPv4 үшін кері ретпен сегіздік көрінісінде атау және IPv6 үшін кері тәртіптегі ниббл ұсыну ретінде ұсынылған.

Кері іздеуді жүзеге асырған кезде, DNS клиенті кез келген DNS сұранысы сияқты өкілеттік тізбектен кейінгі PTR жазбасының атын сұрамас бұрын мекен-жайды осы форматтарға түрлендіреді. Мысалы, 208.80.152.2 IPv4 мекен-жайы Викимедиаға тағайындалған деп есептесек, ол кері тәртіпте DNS атауы ретінде ұсынылады: 2.152.80.208.in-addr.arpa. DNS ажыратқышы меңзерді (PTR) сұраған кезде, ол серверлерді көрсететін түбірлік серверлерден сұраудан басталады. Интернет нөмірлеріне арналған американдық тіркелім (ARIN) 208. арпа аймағына арналған. ARIN серверлері 152.80.208.in-addr.arpa-ны Wikimedia-ға жібереді, оған шешуші 2.152.80.208.in-addr.arpa үшін басқа сұрау жібереді, нәтижесінде беделді жауап шығады.

Клиентті іздеу

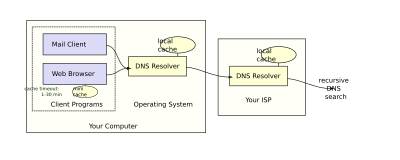

Пайдаланушылар, әдетте, DNS шешушісімен тікелей байланыс орнатпайды. Оның орнына DNS ажыратымдылығы сияқты қосымшаларда мөлдір орын алады веб-шолғыштар, электрондық пошта клиенттері және басқа Интернет қосымшалары. Қолданба домендік атауды іздеуді қажет ететін сұраныс жіберген кезде, мұндай бағдарламалар DNS шешуші жергілікті операциялық жүйеде, ол өз кезегінде қажетті коммуникацияларды басқарады.

DNS ажыратқышында үнемі іздеу бар кэш болады (жоғарыдан қараңыз). Егер кэш сұрауға жауап бере алса, шешуші кэштегі мәнді сұранысты жасаған бағдарламаға қайтарады. Егер кэште жауап болмаса, шешуші сұранысты бір немесе бірнеше тағайындалған DNS серверлеріне жібереді. Үй пайдаланушыларының көпшілігінде, машина қосылатын Интернет-провайдер әдетте осы DNS серверін жеткізеді: мұндай пайдаланушы сол сервердің мекен-жайын қолмен конфигурациялаған немесе рұқсат етілген болады DHCP оны орнату; дегенмен, жүйелік администраторлар жүйелерді өздерінің DNS серверлерін пайдалану үшін конфигурациялаған болса, олардың DNS шешушілері ұйымның бөлек сақталатын атау серверлерін көрсетеді. Кез келген жағдайда, осылайша сұралатын атау сервері көрсетілген процедураны орындайды жоғарыда, ол сәтті нәтиже тапқанша немесе таппағанша. Содан кейін ол нәтижелерін DNS шешушіге қайтарады; Нәтиже тапты деп есептейтін болсақ, шешуші болашақта пайдалану үшін тиісті түрде кэш жасайды және нәтижені сұранысты бастаған бағдарламалық жасақтамаға береді.

Сынған шешімдер

Кейбір ірі Интернет-провайдерлер өздерінің DNS-серверлерін ережелерді бұзу үшін, мысалы, TTL-ге бағынбау немесе домендік атаудың оның серверлерінің бірі жауап бермегендіктен, жоқ екенін көрсету сияқты етіп реттеген.[30]

Веб-браузерлер сияқты кейбір қосымшалар желі арқылы бірнеше рет іздеуді болдырмау үшін ішкі DNS кэшін қолдайды. Бұл практика DNS ақауларын түзету кезінде қосымша қиындықтар тудыруы мүмкін, себебі мұндай деректердің тарихын жасырады. Бұл кэштерде бір минуттық тәртіпте кэштеудің өте қысқа уақыттары қолданылады.[31]

Internet Explorer айрықша ерекшелікті білдіреді: IE 3.x дейінгі кэштегі DNS жазбаларын әдепкі бойынша 24 сағат ішінде. Internet Explorer 4.x және одан кейінгі нұсқалары (IE 8 дейін) әдепкі күту уақытын жарты сағатқа дейін төмендетеді, оны әдепкі конфигурацияны өзгерту арқылы өзгертуге болады.[32]

Қашан Google Chrome DNS серверімен байланысты мәселелерді анықтайды, ол белгілі бір қате туралы хабарлама көрсетеді.

Басқа қосымшалар

Домендік атау жүйесі бірнеше басқа функциялар мен мүмкіндіктерді қамтиды.

Хост атаулары мен IP мекен-жайлар бір-бірімен байланыста болу үшін қажет емес. Бірнеше хост атаулары пайдалы болатын бір IP-мекен-жайға сәйкес келуі мүмкін виртуалды хостинг көптеген веб-сайттар бір хосттан қызмет етеді. Сонымен қатар, жеңілдету үшін жалғыз хост атауы көптеген IP мекен-жайларда шешілуі мүмкін ақаулыққа төзімділік және жүктемені бөлу кәсіпорынның немесе ғаламдық Интернеттің бірнеше серверлік даналарына.

DNS аты-жөндерді IP мекен-жайларына аударудан басқа, басқа мақсаттарға қызмет етеді. Мысалы, пошта аударым агенттері жеткізу үшін ең жақсы пошта серверін табу үшін DNS пайдаланыңыз электрондық пошта: Ан MX жазбасы домен мен пошта алмастырғыш арасындағы картаны қамтамасыз етеді; бұл ақаулыққа төзімділіктің және жүктің бөлінуінің қосымша қабатын қамтамасыз ете алады.

DNS қара тізімге енгізілген электрондық пошта хосттарының IP мекен-жайларын тиімді сақтау және тарату үшін қолданылады. Кең таралған әдіс - тақырып хостының IP-мекен-жайын жоғары деңгейлі домендік атаудың қосалқы доменіне орналастыру және бұл атауды оң немесе теріс көрсеткішті көрсететін жазбаға шешу.

Мысалға:

- 102.3.4.5 мекен-жайы қара тізімге енгізілген. Ол 5.4.3.102.blacklist.example нұсқайды, ол 127.0.0.1 дейін шешіледі.

- 102.3.4.6 мекен-жайы қара тізімге енбейді және 6.4.3.102.blacklist.example-ге нұсқайды. Бұл хост атауы конфигурацияланбаған немесе 127.0.0.2 дейін шешілген.

Электрондық пошта серверлері blacklist.example сұранысына жүгініп, оларға қосылатын белгілі бір хосттың қара тізімде бар-жоғын біле алады. Мұндай қара тізімдердің көпшілігі жазылымға негізделген немесе ақысыз, электрондық пошта әкімшілері мен спамға қарсы бағдарламалық жасақтама үшін қол жетімді.

Компьютер немесе желінің ақаулығы кезінде тұрақтылықты қамтамасыз ету үшін әр доменді қамту үшін әдетте бірнеше DNS-серверлер ұсынылады. Әлемдік DNS жоғарғы деңгейінде он үш топ түбір атаулары серверлері бар, олардың қосымша «көшірмелері» бүкіл әлем бойынша таратылады anycast мекен-жай.

Динамикалық DNS (DDNS) клиенттің IP-мекен-жайы бар DNS-серверін жаңартады, мысалы, Интернет-провайдерлер немесе ұялы байланыс арасында жылжу кезінде ыстық нүктелер немесе IP мекен-жайы әкімшілік өзгерген кезде.

DNS хабарламасының форматы

DNS хаттамасында DNS хабарламаларының, сұраулар мен жауаптардың екі түрі қолданылады; екеуінің форматы бірдей. Әр хабарлама тақырыптан және төрт бөлімнен тұрады: сұрақ, жауап, өкілеттілік және қосымша орын. Тақырып өрісі (жалаушалар) осы төрт бөлімнің мазмұнын басқарады.[1]

Тақырып бөлімі келесі өрістерден тұрады: Сәйкестендіру, Жалаулар, Сұрақтар саны, Жауап саны, Ресурстық жазбалардың саны (RR), және Қосымша RR саны. Әр өрістің ұзындығы 16 бит және берілген ретпен шығады. Сәйкестендіру өрісі жауаптарды сұраулармен сәйкестендіру үшін қолданылады. Байрақ өрісі келесі өрістерден тұрады:

| Өріс | Сипаттама | Ұзындығы (биттер ) |

|---|---|---|

| QR | Хабар сұрау (0) немесе жауап (1) екенін көрсетеді | 1 |

| OPCODE | Түрі QUERY (стандартты сұрау, 0), IQUERY (кері сұрау, 1) немесе STATUS (сервер мәртебесіне сұраныс, 2) болуы мүмкін | 4 |

| АА | Авторитетті жауап, жауапта, DNS сервері сұралған хост аты үшін беделді екенін көрсетеді. | 1 |

| ТК | TrunCation, бұл хабарлама тым ұзын болғандықтан кесілгенін көрсетеді | 1 |

| RD | Рекурсия Қалаған, клиент рекурсивті сұранысты білдіретінін білдіреді | 1 |

| РА | Рекурсия қол жетімді, жауап ретінде DNS серверінің рекурсияны қолдайтынын көрсетеді | 1 |

| З | Нөл, болашақта пайдалану үшін сақталған | 3 |

| РОДКО | Жауап коды NOERROR (0), FORMERR (1, Пішім қатесі), SERVFAIL (2), NXDOMAIN (3, Болмайтын домен) және т.б. болуы мүмкін.[33] | 4 |

Жалаудан кейін тақырып 16-разрядты төрт бүтін сандармен аяқталады, оларда келесі секциялардың әрқайсысында бірдей ретпен жазба саны болады.

Сұрақтар бөлімі

Сұрақ бөлімі басқа бөлімдерде қолданылатын ресурстарды жазу форматына қарағанда қарапайым форматқа ие. Әрбір сұрақ жазбасында (бөлімде әдетте біреу ғана болады) келесі өрістер бар:

| Өріс | Сипаттама | Ұзындығы (сегіздіктер ) |

|---|---|---|

| АТЫ | Сұралған ресурстың атауы | Айнымалы |

| ТҮРІ | RR түрі (A, AAAA, MX, TXT және т.б.) | 2 |

| СЫНЫП | Сынып коды | 2 |

Домендік атау біріктірілген дискретті белгілерге бөлінеді; әрбір затбелгі сол белгінің ұзындығымен префикстелген.[34]

DNS протоколының тасымалы

DNS бірінші кезекте Пайдаланушының Datagram хаттамасы (UDP) қосулы порт нөмірі 53 сұраныстарға қызмет етеді.[3] DNS сұраулары клиенттің бір UDP сұранысынан, содан кейін сервердің бір UDP жауабынан тұрады. Жауаптың ұзақтығы 512 байттан асқанда және клиенттің де, сервердің де қолдауы EDNS, үлкенірек UDP пакеттері қолданылады. Әйтпесе, сұрау қайтадан жіберіледі Трансмиссияны басқару хаттамасы (TCP). TCP сияқты тапсырмалар үшін де қолданылады аймақтық трансферттер. Кейбір шешімдер енгізулер барлық сұраулар үшін TCP пайдаланады.

Ресурстық жазбалар

Домендік атау жүйесі желілік ресурстарға арналған ақпараттық элементтердің мәліметтер базасын анықтайды. Ақпараттық элементтердің типтері a санаттарымен жіктеледі және жүйеленеді DNS жазба түрлерінің тізімі, ресурстық жазбалар (RR). Әр жазбаның түрі (аты мен нөмірі), жарамдылық мерзімі (өмір сүру уақыты ), класс және типке арналған деректер. Бір типтегі ресурстар туралы жазбалар а ретінде сипатталады ресурстық жазба орнатылды (RRset), арнайы тапсырыс жоқ. DNS шешушілер сұраныс бойынша барлық жиынтықты қайтарады, бірақ серверлер іске асыруы мүмкін тапсырыс беру жету жүктемені теңдестіру. Керісінше, Домендік атау жүйесінің қауіпсіздік кеңейтімдері (DNSSEC) канондық тәртіпте ресурстар жазбасының толық жиынтығында жұмыс істейді.

Жіберілген кезде Интернет хаттамасы барлық жазбаларда көрсетілген жалпы формат қолданылады RFC 1035:[35]

| Өріс | Сипаттама | Ұзындығы (сегіздіктер ) |

|---|---|---|

| АТЫ | Бұл жазбаға жататын түйіннің атауы | Айнымалы |

| ТҮРІ | Сан түріндегі RR түрі (мысалы, MX RR үшін 15) | 2 |

| СЫНЫП | Сынып коды | 2 |

| TTL | RR жарамды болып қалатын секундтардың саны (максимум - 2)31−1, бұл шамамен 68 жас) | 4 |

| RDLENGTH | RDATA өрісінің ұзындығы (октеттерде көрсетілген) | 2 |

| RDATA | RR-ге қатысты қосымша деректер | RDLENGTH бойынша айнымалы |

АТЫ бұл ағаштағы түйіннің толық білікті домендік атауы[түсіндіру қажет ]. Сымның атауын, егер пакетте бұрын аталған домендік атаулардың ұштарын ағымдағы домендік атаудың орнына ауыстыруға болатын болса, белгіні қысу арқылы қысқартуға болады.

ТҮРІ бұл жазба түрі. Бұл деректердің пішімін көрсетеді және ол мақсатты пайдалану туралы кеңестер береді. Мысалы, A жазба домендік атауынан an-ға аудару үшін қолданылады IPv4 мекен-жайы, NS а-да іздеуге жауап беретін серверлердің тізімдері DNS аймағы, және MX жазба электрондық пошта мекен-жайында көрсетілген доменге арналған поштаны өңдеу үшін пайдаланылатын пошта серверін көрсетеді.

RDATA бұл мекен-жай жазбалары үшін IP-мекен-жайы немесе MX жазбалары үшін басымдылық және хост атауы сияқты типке сәйкес келетін деректер. Белгілі жазба түрлері RDATA өрісінде белгіні сығуды қолдана алады, бірақ «белгісіз» жазба түрлері (RFC 3597 ).

The СЫНЫП жазбаның IN (орнатылған) күйіне орнатылған ғаламтор) Интернеттегі хост атаулары, серверлер немесе IP мекенжайлары бар жалпы DNS жазбалары үшін. Сонымен қатар, сыныптар Хаос (CH) және Гесиод (HS) бар.[36] Әр сынып - бұл DNS аймақтарының әртүрлі өкілдіктері бар тәуелсіз атау кеңістігі.

А тармағында анықталған қор жазбаларына қосымша аймақ файлы, домендік атау жүйесі сонымен қатар басқа DNS түйіндерімен байланыста қолданылатын бірнеше сұраныс түрлерін анықтайды (сымға), мысалы, аймақтық аударымдарды (AXFR / IXFR) жүзеге асырған кезде немесе үшін EDNS (OPT).

DNS жазбалары

Домендік атау жүйесі қолдайды DNS жазбалары бастап басталатын аттарды көрсететін жұлдызша белгісі, '*', мысалы, * .мысал.[1][37] Қойылмалы таңбалы домендік атауларға жататын DNS жазбалары барлық жапсырмаларды сұраныс атауының құрамдас бөліктерімен, соның ішінде көрсетілген ұрпақтармен алмастыру арқылы, бір DNS аймағында қор жазбаларын жасау ережелерін көрсетеді. Мысалы, келесі конфигурацияда DNS аймағы x.мысал барлық субдомендер, оның ішінде субдомендердің субдомендері, x.мысал пошта алмастырғышты (MX) пайдалану мысал. Жазба мысал пошта алмастырғыштың IP мекенжайын көрсету үшін қажет. Бұл домендік атауды және оның қосалқы домендерін қойылмалы таңбалардан алып тастаудың нәтижесі болғандықтан, қосалқы домен үшін қосымша MX жазбасы мысал, сондай-ақ оның барлық қосалқы домендері үшін таңбаланған MX жазбасы DNS аймағында анықталуы керек.

x.мысал. MX 10 мысал. *. X.мысал. MX 10 мысал. *. A.x. мысал. MX 10 а.х.мысал.а.х.мысал. MX 10 а.х.мысал.а.х.мысал. AAAA 2001: db8 :: 1

Сілтеме жазбаларының рөлі нақтыланды RFC 4592, өйткені бастапқы анықтама RFC 1034 толық болмады және іске асырушылардың қате түсіндірулеріне алып келді.[37]

Хаттаманың кеңейтілуі

Бастапқы DNS хаттамасында жаңа мүмкіндіктермен кеңейту туралы шектеулі ережелер болды. 1999 жылы Пол Викси жариялады RFC 2671 (ауыстырылды RFC 6891 ) деп аталатын кеңейту механизмі DNS кеңейту механизмдері (EDNS) қолданбаған кезде қосымша шығындарды көбейтпей қосымша протокол элементтерін енгізді. Бұл OPT псевдо-ресурстық жазбасы арқылы жүзеге асырылды, ол тек хаттаманың сыммен берілуінде бар, бірақ кез-келген аймақтық файлдарда болмайды. Бастапқы кеңейтімдер де ұсынылды (EDNS0), мысалы, UDP датаграммаларындағы DNS хабарламасының көлемін ұлғайту.

Динамикалық аймақ жаңартулары

Динамикалық DNS жаңартулары use the UPDATE DNS opcode to add or remove resource records dynamically from a zone database maintained on an authoritative DNS server. The feature is described in RFC 2136. This facility is useful to register network clients into the DNS when they boot or become otherwise available on the network. As a booting client may be assigned a different IP address each time from a DHCP server, it is not possible to provide static DNS assignments for such clients.

Қауіпсіздік мәселелері

Originally, security concerns were not major design considerations for DNS software or any software for deployment on the early Internet, as the network was not open for participation by the general public. However, the expansion of the Internet into the commercial sector in the 1990s changed the requirements for security measures to protect деректердің тұтастығы and user аутентификация.

Several vulnerability issues were discovered and exploited by malicious users. One such issue is DNS кэшпен улану, in which data is distributed to caching resolvers under the pretense of being an authoritative origin server, thereby polluting the data store with potentially false information and long expiration times (time-to-live). Subsequently, legitimate application requests may be redirected to network hosts operated with malicious intent.

DNS responses traditionally do not have a cryptographic signature, leading to many attack possibilities; The Домендік атау жүйесінің қауіпсіздік кеңейтімдері (DNSSEC) modify DNS to add support for cryptographically signed responses. DNSCurve has been proposed as an alternative to DNSSEC. Other extensions, such as TSIG, add support for cryptographic authentication between trusted peers and are commonly used to authorize zone transfer or dynamic update operations.

Some domain names may be used to achieve spoofing effects. For example, paypal.com and paypa1.com are different names, yet users may be unable to distinguish them in a graphical user interface depending on the user's chosen қаріп. In many fonts the letter л and the numeral 1 look very similar or even identical. This problem is acute in systems that support интернационалдандырылған домендік атаулар, as many character codes in ISO 10646 may appear identical on typical computer screens. This vulnerability is occasionally exploited in фишинг.[38]

Сияқты әдістер forward-confirmed reverse DNS can also be used to help validate DNS results.

DNS can also "leak" from otherwise secure or private connections, if attention is not paid to their configuration, and at times DNS has been used to bypass firewalls by malicious persons, and exfiltrate data, since it is often seen as innocuous.

Privacy and tracking issues

Originally designed as a public, hierarchical, distributed and heavily cached database, DNS protocol has no confidentiality controls. User queries and nameserver responses are being sent unencrypted which enables network packet sniffing, DNS hijacking, DNS кэшпен улану және ортадағы адам шабуылдары. This deficiency is commonly used by cybercriminals and network operators for marketing purposes, user authentication on captive portals және цензура.[39]

User privacy is further exposed by proposals for increasing the level of client IP information in DNS queries (RFC 7871 ) for the benefit of Мазмұнды жеткізу желілері.

The main approaches that are in use to counter privacy issues with DNS:

- VPN, which move DNS resolution to the VPN operator and hide user traffic from local ISP,

- Тор, which replaces traditional DNS resolution with anonymous .onion domains, hiding both name resolution and user traffic behind onion routing counter-surveillance,

- Proxies and public DNS servers, which move the actual DNS resolution to a third-party provider, who usually promises little or no request logging and optional added features, such as DNS-level жарнама or pornography blocking.

- Public DNS servers can be queried using traditional DNS protocol, in which case they provide no protection from local surveillance, or DNS-over-HTTPS, DNS-over-TLS және DNSCrypt, which do provide such protection

Solutions preventing DNS inspection by local network operator are criticized for thwarting corporate network security policies and Internet censorship. They are also criticized from privacy point of view, as giving away the DNS resolution to the hands of a small number of companies known for monetizing user traffic and for centralizing DNS name resolution, which is generally perceived as harmful for the Internet.[39]

Google is the dominant provider of the platform in Android, the browser in Chrome, and the DNS resolver in the 8.8.8.8 service. Would this scenario be a case of a single corporate entity being in a position of overarching control of the entire namespace of the Internet? Netflix already fielded an app that used its own DNS resolution mechanism independent of the platform upon which the app was running. What if the Facebook app included DoH? What if Apple’s iOS used a DoH-resolution mecha-nism to bypass local DNS resolution and steer all DNS queries from Apple’s platforms to a set of Apple-operated name resolvers?

— DNS Privacy and the IETF

Domain name registration

The right to use a domain name is delegated by domain name registrars which are accredited by the Internet Corporation for Assigned Names and Numbers (ICANN) or other organizations such as OpenNIC, that are charged with overseeing the name and number systems of the Internet. In addition to ICANN, each top-level domain (TLD) is maintained and serviced technically by an administrative organization, operating a registry. A тізілім is responsible for operating the database of names within its authoritative zone, although the term is most often used for TLDs. A registrant is a person or organization who asked for domain registration.[23] The registry receives registration information from each domain name тіркеуші, which is authorized (accredited) to assign names in the corresponding zone and publishes the information using the КІМ хаттама. As of 2015, usage of RDAP is being considered.[40]

ICANN publishes the complete list of TLDs, TLD registries, and domain name registrars. Registrant information associated with domain names is maintained in an online database accessible with the WHOIS service. For most of the more than 290 жоғарғы деңгейлі домендер (ccTLDs), the domain registries maintain the WHOIS (Registrant, name servers, expiration dates, etc.) information. Мысалы, ДЕНИК, Germany NIC, holds the DE domain data. From about 2001, most Жоғарғы деңгейдегі жалпы домен (gTLD) registries have adopted this so-called қалың registry approach, i.e. keeping the WHOIS data in central registries instead of registrar databases.

For top-level domains on COM and NET, a жіңішке registry model is used. The domain registry (e.g., GoDaddy, BigRock and PDR, VeriSign, etc., etc.) holds basic WHOIS data (i.e., registrar and name servers, etc.). Organizations, or registrants using ORG on the other hand, are on the Қоғамдық мүдделер тізілімі тек қана.

Some domain name registries, often called network information centers (NIC), also function as registrars to end-users, in addition to providing access to the WHOIS datasets. The top-level domain registries, such as for the domains COM, NET, and ORG use a registry-registrar model consisting of many domain name registrars.[41] In this method of management, the registry only manages the domain name database and the relationship with the registrars. The registrants (users of a domain name) are customers of the registrar, in some cases through additional subcontracting of resellers.

RFC documents

Стандарттар

The Domain Name System is defined by Пікірлерді сұрау (RFC) documents published by the Internet Engineering Task Force (Internet standards ). The following is a list of RFCs that define the DNS protocol.

- RFC 1034, Домендік атаулар - түсініктер мен құралдар

- RFC 1035, Domain Names - Implementation and Specification

- RFC 1123, Requirements for Internet Hosts—Application and Support

- RFC 1995, Incremental Zone Transfer in DNS

- RFC 1996, A Mechanism for Prompt Notification of Zone Changes (DNS NOTIFY)

- RFC 2136, Dynamic Updates in the domain name system (DNS UPDATE)

- RFC 2181, Clarifications to the DNS Specification

- RFC 2308, Negative Caching of DNS Queries (DNS NCACHE)

- RFC 2672, Non-Terminal DNS Name Redirection

- RFC 2845, Secret Key Transaction Authentication for DNS (TSIG)

- RFC 3225, Indicating Resolver Support of DNSSEC

- RFC 3226, DNSSEC and IPv6 A6 aware server/resolver message size requirements

- RFC 3596, DNS Extensions to Support IP Version 6

- RFC 3597, Handling of Unknown DNS Resource Record (RR) Types

- RFC 4343, Domain Name System (DNS) Case Insensitivity Clarification

- RFC 4592, The Role of Wildcards in the Domain Name System

- RFC 4635, HMAC SHA TSIG Algorithm Identifiers

- RFC 5001, DNS Name Server Identifier (NSID) Option

- RFC 5011, Automated Updates of DNS Security (DNSSEC) Trust Anchors

- RFC 5452, Measures for Making DNS More Resilient against Forged Answers

- RFC 5890, Internationalized Domain Names for Applications (IDNA):Definitions and Document Framework

- RFC 5891, Internationalized Domain Names in Applications (IDNA): Protocol

- RFC 5892, The Unicode Code Points and Internationalized Domain Names for Applications (IDNA)

- RFC 5893, Right-to-Left Scripts for Internationalized Domain Names for Applications (IDNA)

- RFC 6891, Extension Mechanisms for DNS (EDNS0)

- RFC 7766, DNS Transport over TCP - Implementation Requirements

Proposed security standards

- RFC 4033, DNS Security Introduction and Requirements

- RFC 4034, Resource Records for the DNS Security Extensions

- RFC 4035, Protocol Modifications for the DNS Security Extensions

- RFC 4509, Use of SHA-256 in DNSSEC Delegation Signer (DS) Resource Records

- RFC 4470, Minimally Covering NSEC Records and DNSSEC On-line Signing

- RFC 5155, DNS Security (DNSSEC) Hashed Authenticated Denial of Existence

- RFC 5702, Use of SHA-2 Algorithms with RSA in DNSKEY and RRSIG Resource Records for DNSSEC

- RFC 5910, Domain Name System (DNS) Security Extensions Mapping for the Extensible Provisioning Protocol (EPP)

- RFC 5933, Use of GOST Signature Algorithms in DNSKEY and RRSIG Resource Records for DNSSEC

- RFC 7830, The EDNS(0) Padding Option

- RFC 7858, Specification for DNS over Transport Layer Security (TLS)

- RFC 8310, Usage Profiles for DNS over TLS and DNS over DTLS

- RFC 8484, DNS Queries over HTTPS (DoH)

Experimental RFCs

- RFC 1183, New DNS RR Definitions

Best Current Practices

- RFC 2182, Selection and Operation of Secondary DNS Servers (BCP 16)

- RFC 2317, Classless IN-ADDR.ARPA delegation (BCP 20)

- RFC 5625, DNS Proxy Implementation Guidelines (BCP 152)

- RFC 6895, Domain Name System (DNS) IANA Considerations (BCP 42)

- RFC 7720, DNS Root Name Service Protocol and Deployment Requirements (BCP 40)

Informational RFCs

These RFCs are advisory in nature, but may provide useful information despite defining neither a standard or BCP. (RFC 1796 )

- RFC 1178, Choosing a Name for Your Computer (FYI 5)

- RFC 1591, Domain Name System Structure and Delegation

- RFC 1912, Common DNS Operational and Configuration Errors

- RFC 2100, The Naming of Hosts

- RFC 3696, Application Techniques for Checking and Transformation of Names

- RFC 4892, Requirements for a Mechanism Identifying a Name Server Instance

- RFC 5894, Internationalized Domain Names for Applications (IDNA):Background, Explanation, and Rationale

- RFC 5895, Mapping Characters for Internationalized Domain Names in Applications (IDNA) 2008

- RFC 7626, DNS Privacy Considerations

- RFC 7706, Decreasing Access Time to Root Servers by Running One on Loopback

- RFC 8499, DNS Terminology

Белгісіз

These RFCs have an official status of Белгісіз, but due to their age are not clearly labeled as such.

- RFC 920, Domain Requirements – Specified original top-level domains

- RFC 1032, Domain Administrators Guide

- RFC 1033, Domain Administrators Operations Guide

- RFC 1101, DNS Encodings of Network Names and Other Types

Сондай-ақ қараңыз

- Alternative DNS root

- DNS серверінің бағдарламалық жасақтамасын салыстыру

- Доменді ұрлау

- DNS hijacking

- DNS management software

- DNS over HTTPS

- TLS-тен жоғары DNS

- Hierarchical namespace

- IPv6 brokenness and DNS whitelisting

- Multicast DNS

- Қоғамдық рекурсивті атау сервері

- resolv.conf

- Бөлінген горизонт DNS

- List of DNS record types

- List of managed DNS providers

- Аймақ файлы

Әдебиеттер тізімі

- ^ а б c г. e f RFC 1034, Домендік атаулар - түсініктер мен құралдар, P. Mockapetris, The Internet Society (November 1987)

- ^ RFC 781, Internet Protocol - DARPA Internet Program Protocol Specification, Information Sciences Institute, J. Postel (Ed.), The Internet Society (September 1981)

- ^ а б c г. e f RFC 1035, Domain Names - Implementation and Specification, P. Mockapetris, The Internet Society (November 1987)

- ^ Дж.Дилли, Б.Маггс, Дж.Парих, Х.Прокоп, Р.Ситараман және Б.Вейхл. «Ғаламдық таралған мазмұнды жеткізу, IEEE Internet Computing, қыркүйек / қазан 2002 ж., 50-58 бб.» (PDF).

- ^ Nygren., E.; Sitaraman R. K.; Sun, J. (2010). "The Akamai Network: A Platform for High-Performance Internet Applications" (PDF). ACM SIGOPS Операциялық жүйелерге шолу. 44 (3): 2–19. дои:10.1145/1842733.1842736. S2CID 207181702. Алынған 19 қараша, 2012.

- ^ Paul Mockapetris (November 1987). "SOA RDATA format". Domain Names - Implementation and Specification. IETF. сек. 3.3.13. дои:10.17487/RFC1035. RFC 1035. Алынған 18 желтоқсан 2015.

- ^ Champika Wijayatunga (February 2015). "DNS Abuse Handling" (PDF). APNIC. Алынған 18 желтоқсан 2016.

- ^ RFC 3467, "Role of the Domain Name System (DNS)", J.C. Klensin, J. Klensin (February 2003).

- ^ Liu, Cricket; Albitz, Paul (2006). DNS and BIND (5-ші басылым). O'Reilly Media. б. 3. ISBN 978-0-596-10057-5.

- ^ Эванс 2018, б. 112.

- ^ Эванс 2018, б. 113.

- ^ IEEE Annals [3B2-9] man2011030074.3d 29/7/011 11:54 Page 74

- ^ а б "Why Does the Net Still Work on Christmas? Paul Mockapetris - Internet Hall of Fame". internethalloffame.org.

- ^ а б Эванс 2018, б. 119.

- ^ Эванс 2018, б. 120.

- ^ Эванс 2018, б. 120-121.

- ^ "Elizabeth Feinler". Интернет-даңқ залы. Архивтелген түпнұсқа 14 қыркүйек 2018 ж. Алынған 2018-11-25.

- ^ "Paul Mockapetris | Internet Hall of Fame". internethalloffame.org. Алынған 2020-02-12.

- ^ Andrei Robachevsky (26 November 2013). "Happy 30th Birthday, DNS!". Интернет қоғамы. Алынған 18 желтоқсан 2015.

- ^ Elizabeth Feinler, IEEE Annals, 3B2-9 man2011030074.3d 29/7/011 11:54 Page 74

- ^ Terry, Douglas B.; т.б. (June 12–15, 1984). "The Berkeley Internet Name Domain Server". Summer Conference, Salt Lake City 1984: Proceedings. USENIX Association Software Tools Users Group. 23-31 бет.

- ^ Интернет жүйелері консорциумы. "The Most Widely Used Name Server Software: BIND". History of BIND. Алынған 28 шілде 2013.

- ^ а б Paul Hoffman; Andrew Sullivan; Kazunori Fujiwara (December 2015). DNS Terminology. IETF. дои:10.17487/RFC7719. RFC 7719. Алынған 18 желтоқсан 2015.

- ^ Paul Mockapetris (November 1987). "Name space specifications and terminology". Domain Names - Domain Concepts and Facilities. IETF. сек. 3.1. дои:10.17487 / RFC1034. RFC 1034. Алынған 17 желтоқсан 2015.

- ^ а б Paul Mockapetris (November 1987). "How the database is divided into zones". Domain Names - Domain Concepts and Facilities. IETF. сек. 4.2. дои:10.17487 / RFC1034. RFC 1034. Алынған 17 желтоқсан 2015.

- ^ Lindsay, David (2007). International Domain Name Law: ICANN and the UDRP. Bloomsbury Publishing. б. 8. ISBN 978-1-84113-584-7.

- ^ Network Working Group of the IETF, January 2006, RFC 4343: Domain Name System (DNS) Case Insensitivity Clarification

- ^ а б RFC 3696, Application Techniques for Checking and Transformation of Names, J. Klensin

- ^ Fujiwara, Kazunori; Sullivan, Andrew; Hoffman, Paul. "DNS Terminology". tools.ietf.org. Алынған 2020-06-21.

- ^ "Providers ignoring DNS TTL?". Slashdot. 2005. Алынған 2012-04-07.

- ^ Ben Anderson (7 September 2011). "Ben Anderson: Why Web Browser DNS Caching Can Be A Bad Thing". Алынған 20 қазан 2014.

- ^ "How Internet Explorer uses the cache for DNS host entries". Microsoft корпорациясы. 2004. Алынған 2010-07-25.

- ^ "Domain Name System (DNS) Parameters". ЯНА. DNS RCODEs. Алынған 14 маусым 2019.

- ^ James F. Kurose and Keith W. Ross, Computer Networking: A Top-Down Approach, 6th ed. Essex, England: Pearson Educ. Limited, 2012

- ^ RFC 5395, Domain Name System (DNS) IANA Considerations, D. Eastlake 3rd (November 2008), Section 3

- ^ RFC 5395, Domain Name System (DNS) IANA Considerations, D. Eastlake 3rd (November 2008), p. 11

- ^ а б RFC 4592, The Role of Wildcards in the Domain Name System, E. Lewis (July 2006)

- ^ APWG. "Global Phishing Survey: Domain Name Use and Trends in 1H2010." 10/15/2010 apwg.org Мұрағатталды 2012-10-03 Wayback Machine

- ^ а б Huston, Geoff (July 2019). "DNS Privacy and the IETF" (PDF). The Internet Protocol Journal.

- ^ "Registration Data Access Protocol (RDAP) Operational Profile for gTLD Registries and Registrars". ICANN. 3 желтоқсан 2015. мұрағатталған түпнұсқа 2015 жылғы 22 желтоқсанда. Алынған 18 желтоқсан 2015.

- ^ "Find a Registrar". VeriSign, Inc. Алынған 18 желтоқсан 2015.

Дереккөздер

- Эванс, Клэр Л. (2018). Кең топ: Интернетті жасаған әйелдердің айтылмаған тарихы. Нью-Йорк: Портфолио / Пингвин. ISBN 9780735211759.

Сыртқы сілтемелер

- Vixie, Paul (2007-04-01). "DNS Complexity". ACM кезегі. Архивтелген түпнұсқа 2007-06-10.

- Zytrax.com, Open Source Guide – DNS for Rocket Scientists.

- Internet Governance and the Domain Name System: Issues for Congress Конгресстің зерттеу қызметі

- Ball, James (28 February 2014). "Meet the seven people who hold the keys to worldwide internet security". The Guardian. Guardian News & Media Limited. Алынған 28 ақпан 2014.